Asset e Soggetti#

Nelle voci di menu Asset e Soggetti è possibile inserire, eliminare o modificare una serie di informazioni le quali saranno successivamente correlate le une alle altre sulla base di logiche predeterminate dal Software o dall’utente. La maggior parte delle informazioni relative ad Asset e Soggetti, ed i loro relativi legami, concorrono al corretto censimento delle informazioni relative al Registro dei Trattamenti ed all’esaustività del medesimo.

Nei paragrafi successivi si andrà a descrivere il contenuto nonchè la funzione di ogni voce dei menu Asset e Soggetti:

Asset#

Nel sottomenù «Asset» vengono censiti tutti gli elementi e le componenti configurabili dall’utente che non siano persone fisiche od enti/persone giuridiche.

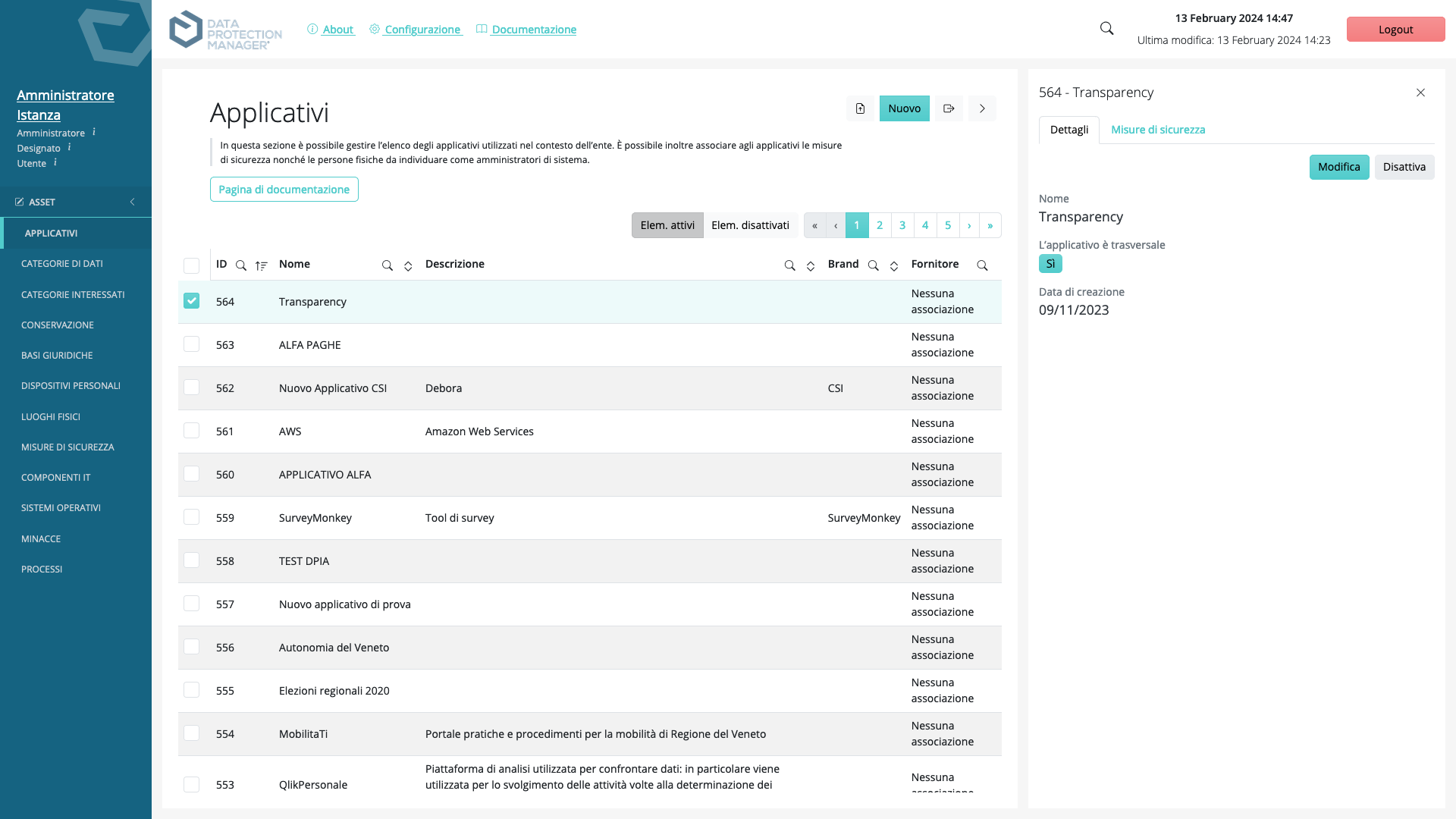

Applicativi#

Come si evince dal nome, in questa sezione andranno censiti gli applicativi ed i software che a vario titolo sono coinvolti nelle attività di trattamento. Gli oggetti associabili agli applicativi sono i seguenti:

Misure di sicurezza;

Unità;

Terze parti (come ad esempio dei fornitori);

Componenti IT;

Amministratori di sistema.

È possibile altresì provvedere all’associazione di Applicativi e Trattamenti tramite l’ultima scheda (ALTRO) del Registro dei trattamenti.

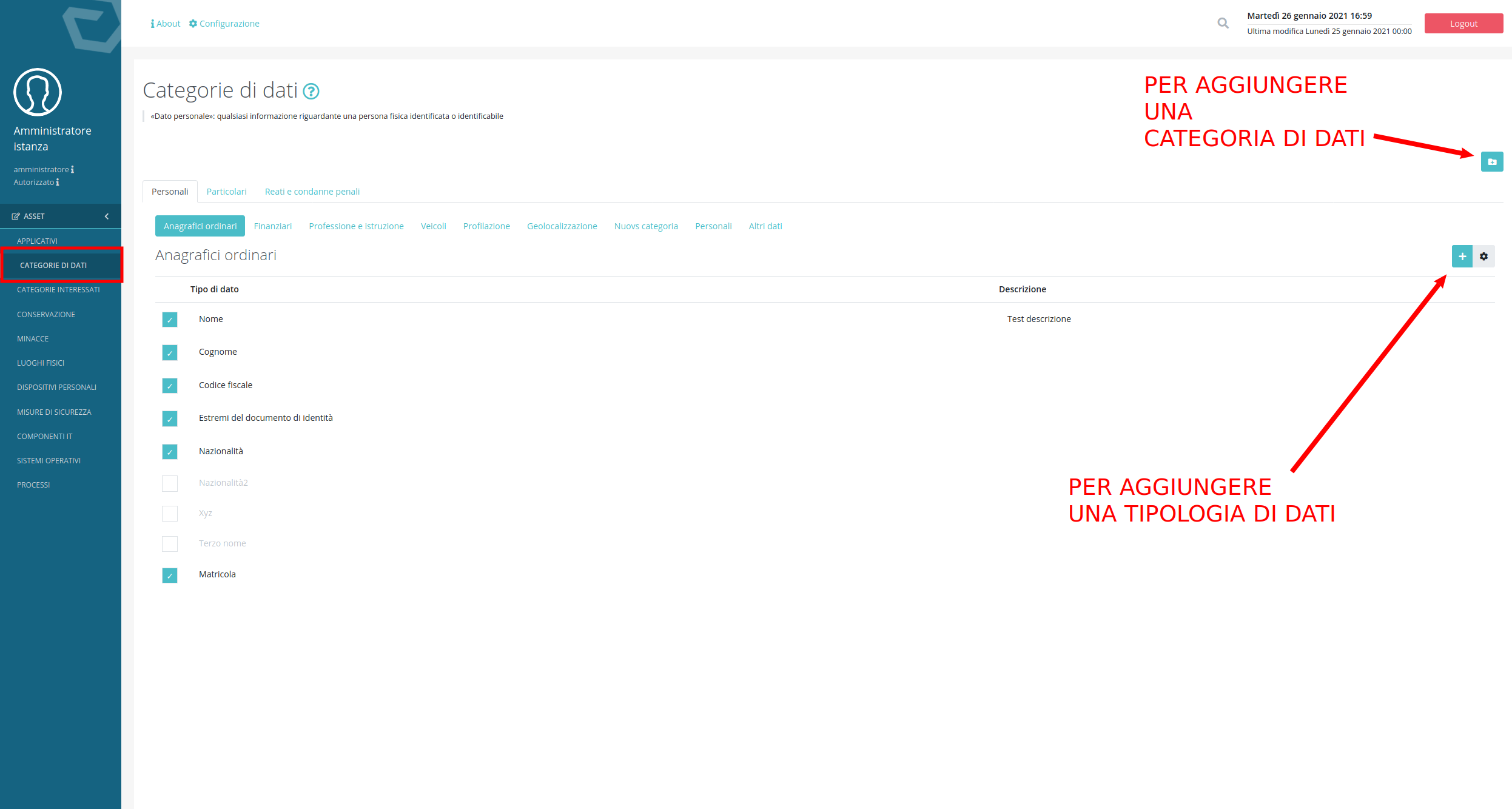

Categorie di dati#

Tramite l’interfaccia Categorie dei dati è possibile inserire delle categorie di dati le quali costituiranno poi quelle selezionabili nella primo passaggio del procedimento di inserimento/modifica di una scheda del Registro dei trattamenti.

Le categorie di dati sono censite su tre livelli di dettaglio:

Primo livello: Dati personali comuni, Dati particolari, Dati relativi a reati e condanne penali;

Secondo livello: Categorie di dati es. Anagrafici, Geolocalizzazione, Fiscali…;

Terzo livello: Tipi di dati es. Nome, Cognome, Codice fiscale, Indirizzo IP, coordinate GPS…

Categorie di interessati#

Tramite questa interfaccia è possibile inserire le categorie di interessati da attingere poi nella scheda soggetti del Registro dei trattamenti.

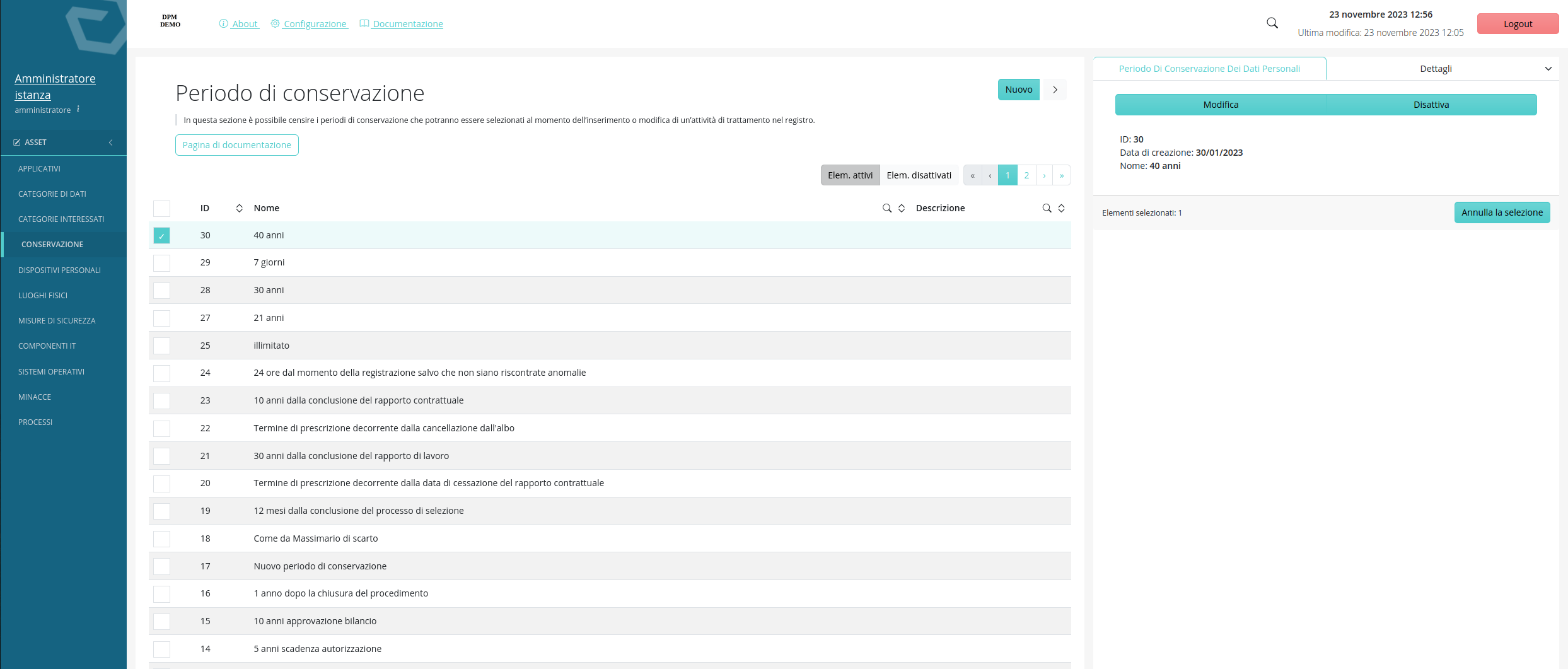

Conservazione#

Dalla voce di menu conservazione è possibile stabilire il periodo di conservazione (retention) dei dati o il criterio per poterlo determinare. Le opzioni stabilite in questa interfaccia saranno quelle successivamente disponibili nell’ultima scheda del Registro dei trattamenti.

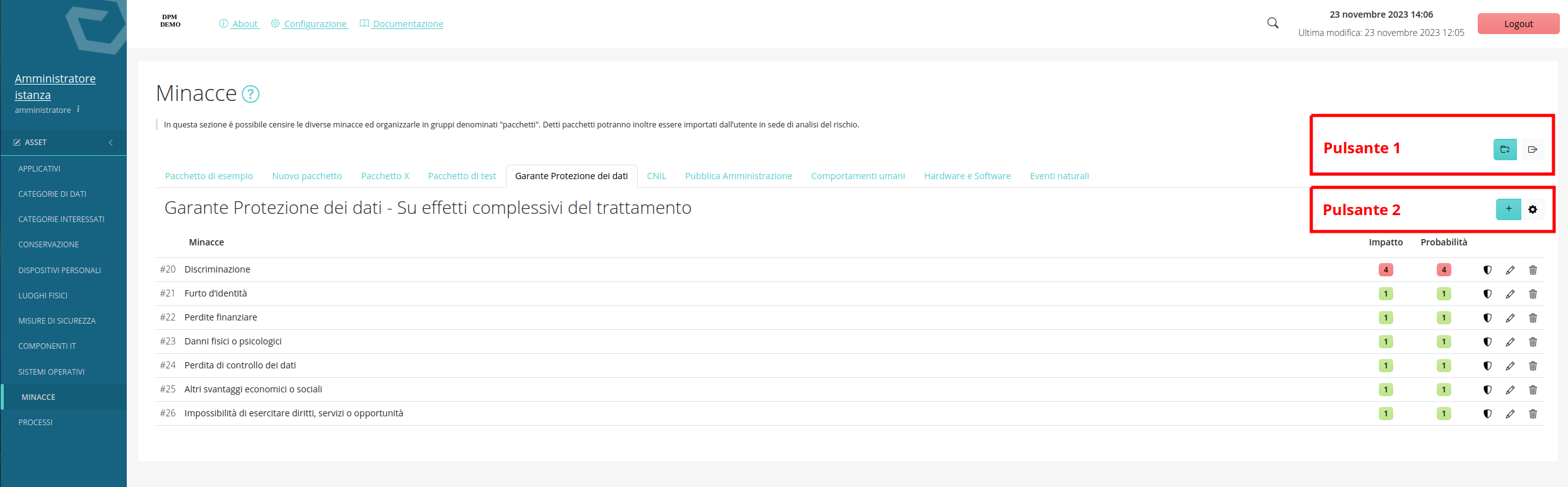

Minacce#

Il censimento di minacce, o fonti di rischio, all’interno di questa interfaccia è funzionale all’importazione delle stesse nel contesto di valutazioni del rischio su Trattamenti e Valutazioni d’Impatto (si rimanda alla sezione Identificazione delle minacce per maggiori dettagli).

Le minacce possono essere raggruppate in insiemi omogenei denominati «pacchetti» come, a titolo esemplificativo, Comportamenti umani, Strumentazione IT, Eventi naturali.

Tramite l’interfaccia di gestione delle Minacce è possibile creare nuovi pacchetti di minacce facendo clic sul «Pulsante 1» ed inserire nuove minacce o modificarne di già esistenti tramite il «Pulsante 2».

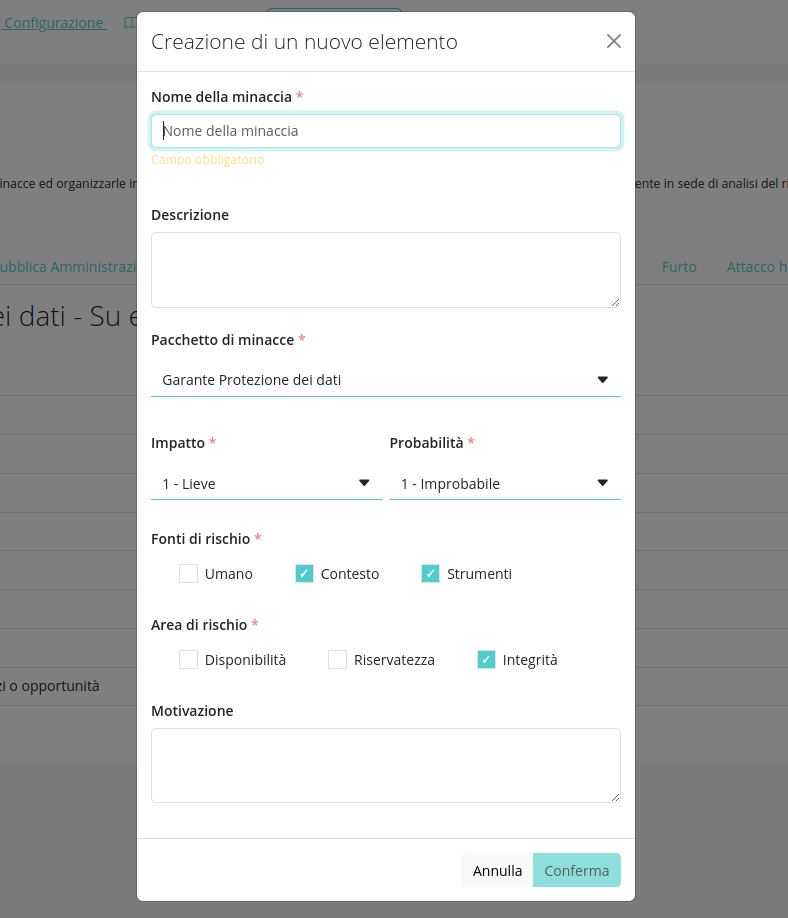

Inserimento e modifica delle minacce#

Ogni minaccia può essere configurata mediante parametri predefiniti, i quali potranno nondimeno essere modificati contestualmente alla valutazione del rischio. I summenzionati parametri possono essere modificati contestualmente all’inserimento di una nuova minaccia oppure facendo clic sull’icona a forma di matita sulla stessa riga della minaccia che si desidera modificare.

I dati necessari da inserire a sistema sono: - Nome della minaccia; - Fonte della minaccia che può essere: Umano (azioni di dipendenti, collaboratori, utenti), contesto (concorrenti, agenzie pubbliche, subappaltatori), strumenti (sensori non calibrati, software bug, rottura hardware, disastro naturale); - Area d’impatto della minaccia: Disponibilità e/o Integrità e/o Riservatezza; - Valore predefinito di impatto e probabilità con possibile motivazione delle scelte effettuate.

Associazione Minacce - Misure di sicurezza#

È possibile associare delle misure di sicurezza alle minacce al fine di innescare il meccanismo di ereditarietà tra misure e minacce così come descritto partitamente nello schema Link_a_rischio.

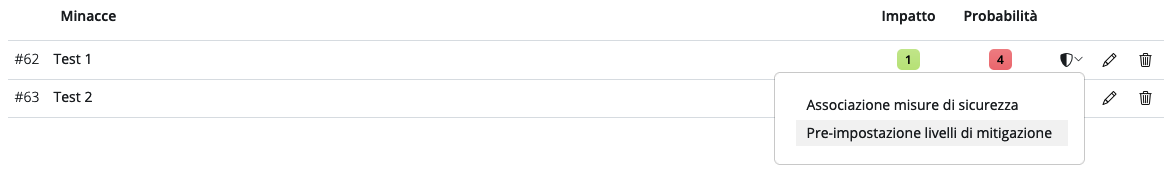

Per associare una misura di sicurezza ad una minaccia è necessario fare clic sull’icona raffigurante uno scudo sulla riga della corrispondente minaccia, apparirà un sottomenù, quindi cliccare la voce «Associazione misure di sicurezza».

Apparirà una finestra di dialogo tramite la quale è possibile selezionare le misure di sicurezza da relazionare alla minaccia. A questo punto basterà selezionare le misure, anche più d’una alla volta e fare clic su «Conferma» per confermare e concludere la selezione.

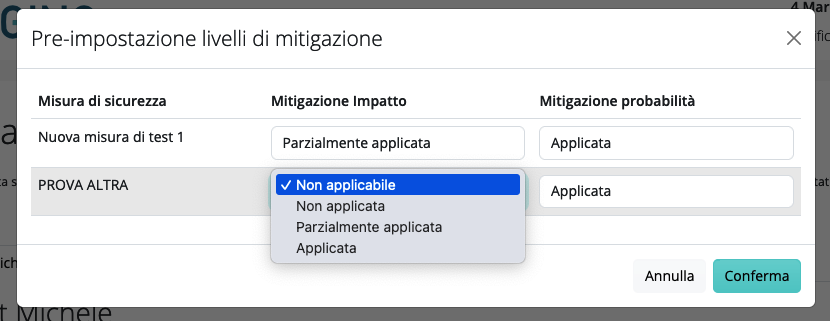

È altresì possibile impostare un livello di mitigazione predefinita per la minaccia. A tal fine è necessario fare di nuovo clic sullo scudo e all’apparire del sottomenù selezionare «Pre-impostazione livelli di mitigazione».

La finestra di dialogo che apparirà conterrà tutte le misure di sicurezza precedentemente selezionate. A questo punto è possibile modificare il livello di mitigazione sia per «Impatto» che per «Probabilità» cliccando sui relativi menù a tendina.

Una volta terminate le modifiche cliccare il bottone «Conferma».

Nota

Le misure di sicurezza che verranno selezionate in questa finestra saranno prospettate al momento della valutazione del rischio, contestualmente ad ogni minaccia, se non già associate al trattamento sottoposto ad analisi. Qualora dovessero essere preimpostati dei livelli di mitigazione i medesimi verranno prospettati automaticamente in sede di valutazione del rischio.

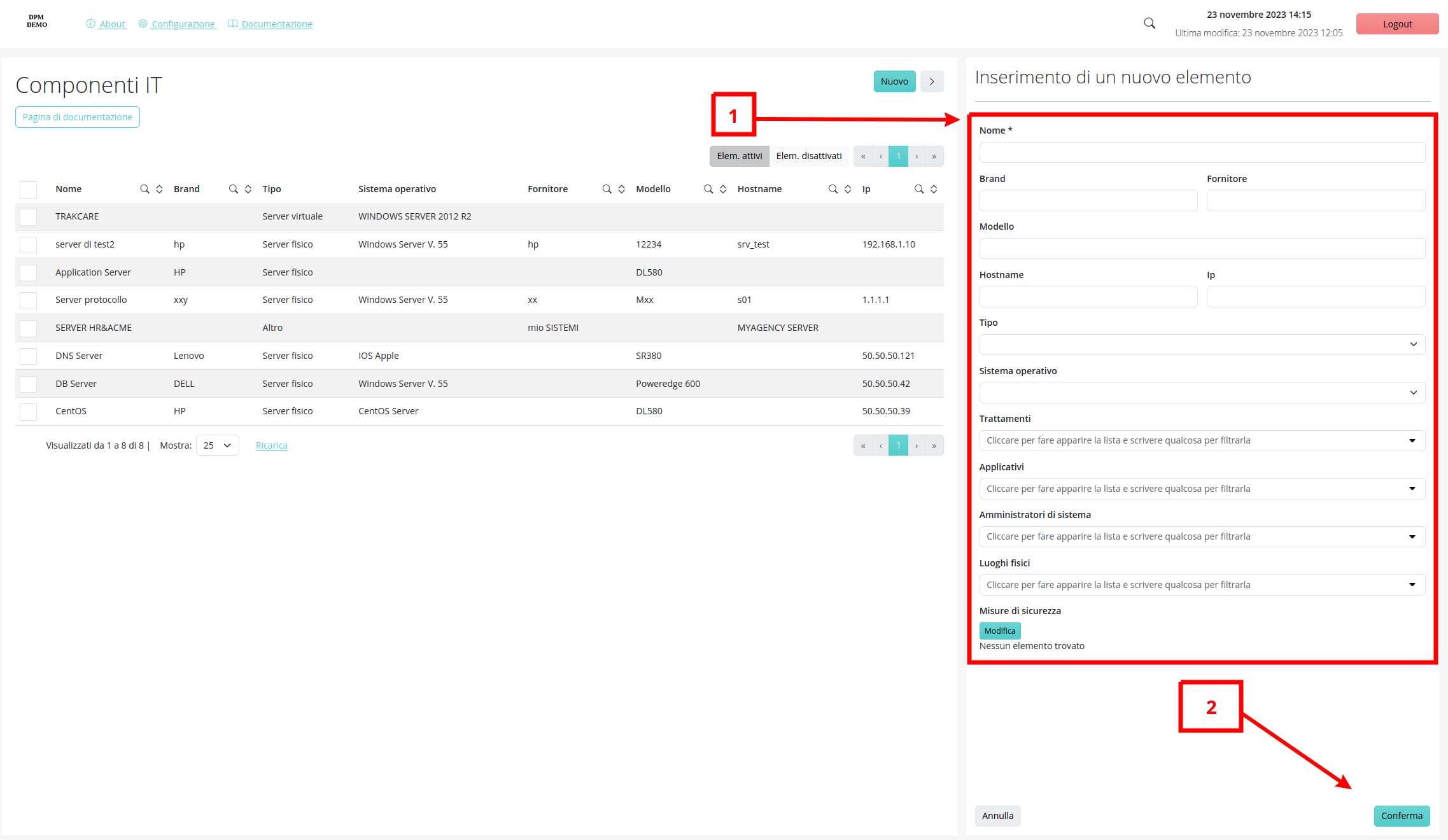

Componenti IT#

In questa interfaccia è possibile inserire tutti i componenti IT in uso all’interno dell’Ente, come ad esempio i Server. Per inserire un nuovo elemento, sarà sufficiente fare clic sul pulsante Nuovo ed inserire i dati richiesti all’interno dei campi prospettati nel menù di dettaglio sulla destra. Una volta che tutti i dati saranno stati inseriti, sarà sufficiente premere sul pulsante «Conferma» per salvare e d inserire il nuovo asset censito.

In fase di inserimento (o successivamente), i componenti IT possono possono essere correlati con altre informazioni come i trattamenti, gli applicativi, gli amministratori di sistema, i luoghi fisici e le misure di sicurezza. Per poter correlare i Componenti IT ai surriportati elementi, sarà sufficiente cliccare sul singolo elemento e, nei dettagli che compaiono sulla destra dell’interfaccia, associarvi le informazioni desiderate.

Misure di sicurezza#

Tramite questo menù è possibile definire le misure di sicurezza relative ad asset e trattamenti. Accedendo alla sezione, viene in prima battuta mostrato l’elenco completo di tutte le misure di sicurezza censite, afferenti alle categorie rappresentate nella sezione “Categorie di misure”. È possibile altresìEsporta: cliccando sul bottone “Esporta” è possibile esportare in un foglio di calcolo di tutte le misure di sicurezza (su applicativi, componenti IT, luoghi fisici e sui trattamenti) censite all’interno della voce di menu «Asset –> Misure di sicurezza».

Scheda «Categorie di misure»#

Da questa schermata è possibile:

Gestire le categorie di misure esistenti, selezionando una misura e cliccando su “Modifica” dalla finestra di dettaglio sulla destra;

Aggiungere una categoria di misure, cliccando sul bottone “Crea nuova categoria”. Posto al di sotto del titolo della sezione;

Disattivare le categorie individualmente (cliccando sulla singola categoria) o massivamente (selezionando più misure), tramite il bottone “Disattiva” posizionato nel menù di dettaglio sulla destra.

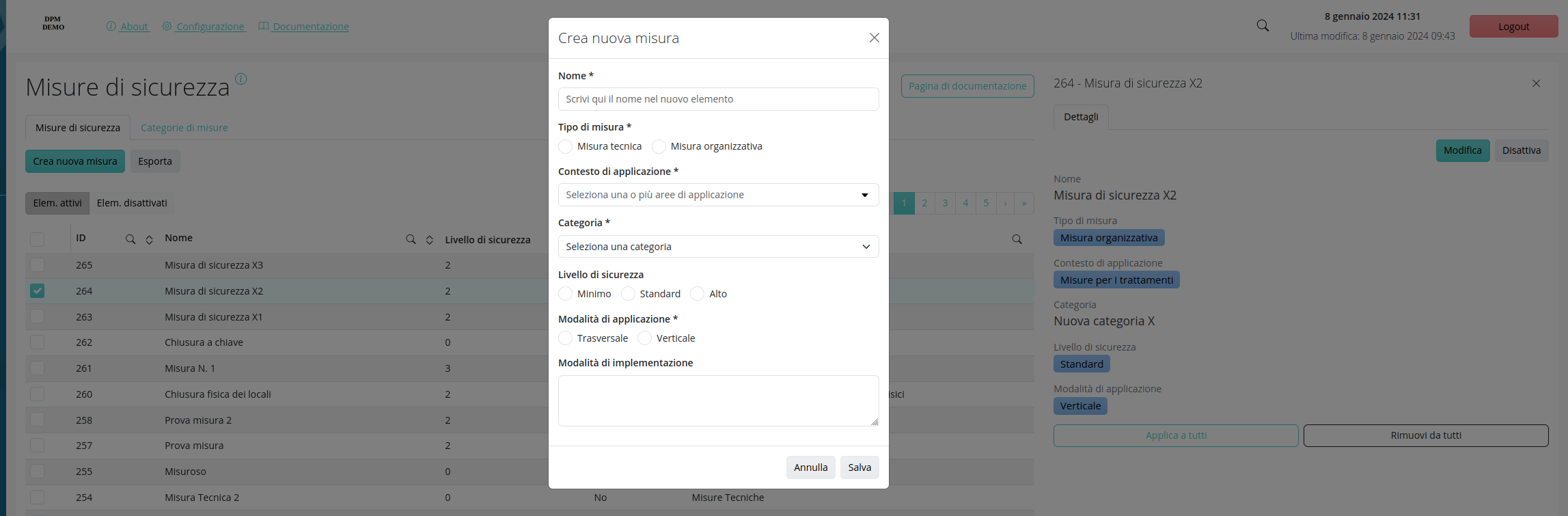

Scheda «Misure di sicurezza»#

Da questa interfaccia è possibile creare o gestire le misure di sicurezza, specificando:

Nome;

Tipo di misura: tecnica o organizzativa;

Contesto di applicazione: misure per i trattamenti oppure specifiche per applicativi, componenti IT o luoghi fisici;

Categoria di appartenenza, selezionandola da una categoria previamente censita nella scheda «Categorie di Misure»;

Livello di sicurezza: Minimo, Standard, Alto;

Modalità di applicazione: verticale o trasversale.

Modalità di implementazione.

È possibile inoltre, tramite i pulsanti «Applica a tutti» / «Rimuovi da tutti», in relazione alla misura di sicurezza selezionata, applicarla o rimuoverla da tutte le entità (trattamenti, applicativi/componenti IT/luoghi fisici) del caso.

Differenze tra misure di sicurezza «verticali» e misure di sicurezza «trasversali»#

Una misura che presenta l’attributo «trasversale» comporta che la medesima sia considerata come associata (a seconda del contesto di applicazione) a tutti i trattamenti, applicativi, componenti IT e luoghi fisici, sia esistenti che di futura creazione. Esemplificando, se una misura specifica per trattamenti dovesse avere l’attributo «trasversale», tutti i trattamenti vedranno associata quella misura: nella documentazione prodotta nelle interfacce applicative verrà in ogni caso prospettata quella misura.

Nota

Stabilito che una misura è trasversale, non sarà possibile rimuoverla dall’entità di riferimento. Ad esempio, se una misura specifica per trattamenti dovesse avere l’attributo «trasversale», non sarà possibile definire solo per alcuni trattamenti che quella non viene applicata. La scelta sulla trasversalità è pertanto totalizzante; sarà tuttavia sempre possibile rendere la misura «verticale», applicarla a tutti i trattamenti tramite la funzionalità menzionata poco sopra e rimuoverla specificamente dai trattamenti interessati.

Rappresentazione grafica del rapporto tra Minacce, Valutazione del Rischi oe Misure di Sicurezza#

Di seguito invece è possibile trovare una rappresentazione grafica della logica usata per la gestione della relazione tra le misure di sicurezza, le attività di trattamento ed eventi rischiosi/rischi/minacce.

Effetti della disattivazione o della modifica del contesto o delle modalità di applicazione delle misure di sicurezza#

Disattivare una misura di sicurezza, modificarne le modalità di applicazione (da «verticale» a «trasversale») o il contesto di applicazione (ad esempio da «misura per trattamenti» a «misura specifica per applicativi») comporta la rimozione delle relazioni tra tale misura e le entità a cui la medesima era correlata. Esemplificando, se una misura reca come contesto di applicazione «misura per trattamenti» e la medesima è stata previamente associata a una o più attività di trattamento, modificandone il contesto a «misura specifica per applicativi», tutte le relazioni tra detta misura e le attività di trattamento verranno eliminate. Disattivando una misura di sicurezza, inoltre, la medesima verrà rimossa dai progetti di valutazione d’impatto.

Avvertimento

Disattivando una misura di sicurezza le relazioni tra quella misura e trattamenti, applicativi, componenti IT e luoghi fisici verranno rimosse. La misura non verrà tuttavia automaticamente rimossa dalle Valutazioni d’Impatto, nelle quali la misura stessa verrà prospettata con un’icona di avviso.

Associazione tra misure di sicurezza e entità (attività di trattamento o applicativi, componenti IT o luoghi fisici)#

Per associare una misura di sicurezza «verticale» ad un’entità occorre andare nelle rispettive interfacce di gestione:

REG. TRATTAMENTI: passaggio MISURE DI SICUREZZA del procedimento di creazione o modifica dell’attività di trattamento oppure voce MISURE DI SICUREZZA dei dettagli del trattamento;

APPLICATIVI: scheda «Misura di sicurezza» dell’interfaccia dedicata ai dettagli;

COMPONENTI IT: scheda «Misura di sicurezza» dell’interfaccia dedicata ai dettagli;

LUOGHI FISICI: scheda «Misura di sicurezza» dell’interfaccia dedicata ai dettagli;

Cliccando «Modifica» si giunge ad una finestra (vedere l’immagine sottostante), tramite la quale possono essere specificate le misure da associare all’entità; è possibile inoltre filtrare la lista, in modo da poter avere contezza immediata delle misure già associate.

Nota

Impostando uno stato di applicazione di una misura di sicurezza, in sede di valutazione del rischio il livello di mitigazione della misura stessa verrà proposto di conseguenza. Ad esempio con uno stato di applicazione «Applicato» la misura verrà proposta con un livello di mitigazione 100% per gli algoritmi quantitativi e «Applicato» per gli algoritmi qualitativi.

Luoghi fisici#

Tramite i luoghi fisici è possibile definire una posizione geografica per i Trattamenti contenuti nel Registro dei trattamenti e Terze parti. I luoghi fisici possono essere relazionati con i trattamenti, le terze parti, i componenti IT e le misure di sicurezza sugli Asset.

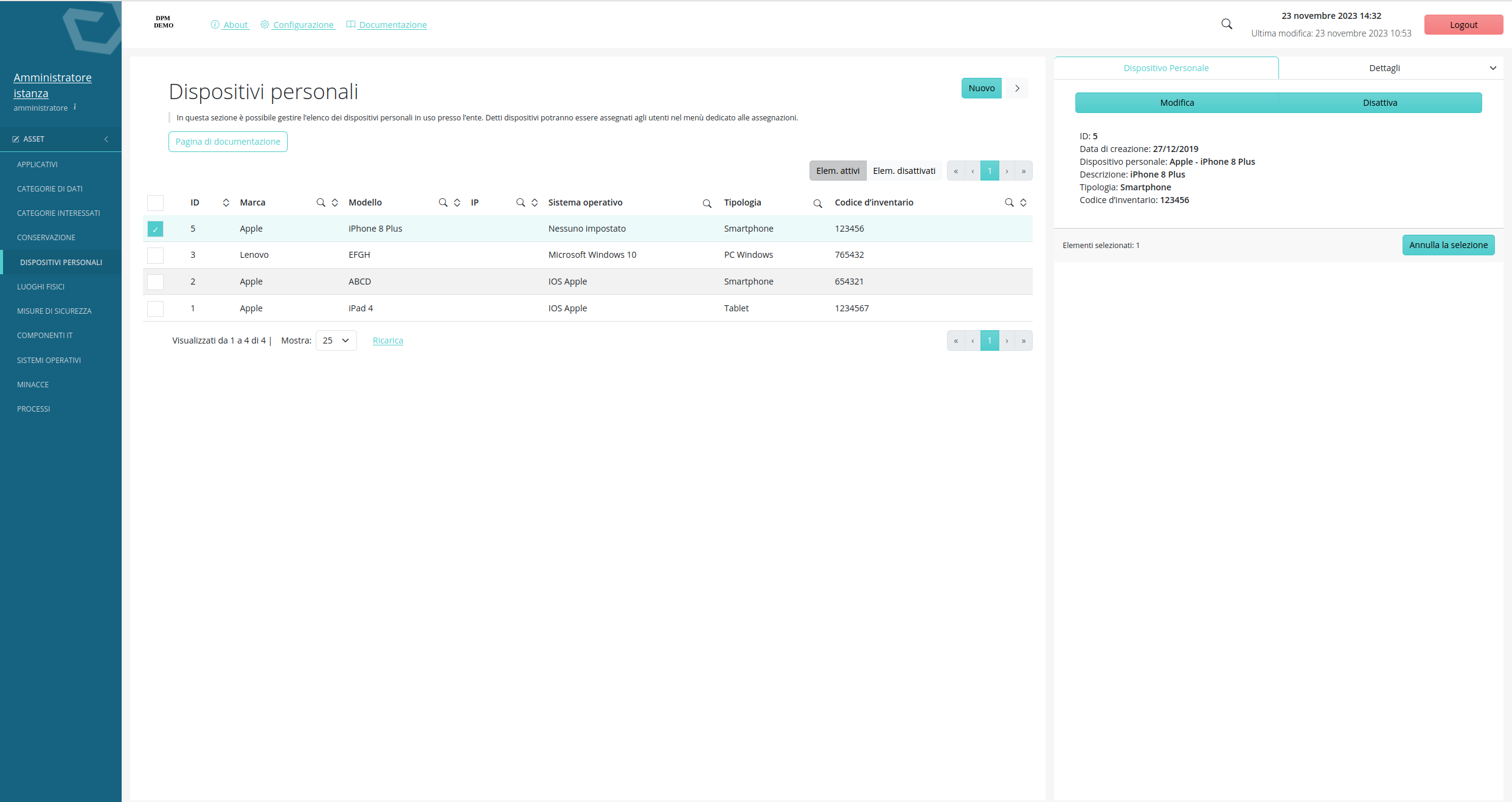

Dispositivi personali#

Nella sezione dedicata ai dispositivi personali è possibile inventariare i client. Questi ultimi possono essere assegnati agli utenti nel menu ASSEGNAZIONI, qualora fosse attivata la relativa spunta .

Sistemi operativi#

Il censimento dei sistemi operativi è funzionale a correlare questi con i client (per impostazione predefinita) o con i server a seconda che li si imposti come Sistemi Operativi o Sistemi operativi server, come evidenziato in figura.

Processi#

È possibile correlare dei processi posti in essere in seno all’ente alle attività di trattamento. L’elenco dei processi associabili è visibile tramite un’interfaccia dedicata. Il campo per la correlazione processi - trattamenti è attivabile dalle opzioni di Configurazione.

Soggetti#

Nel sottomenu Soggetti si trovano tutte le componenti configurabili dall’utente che sono persone fisiche o giuridiche.

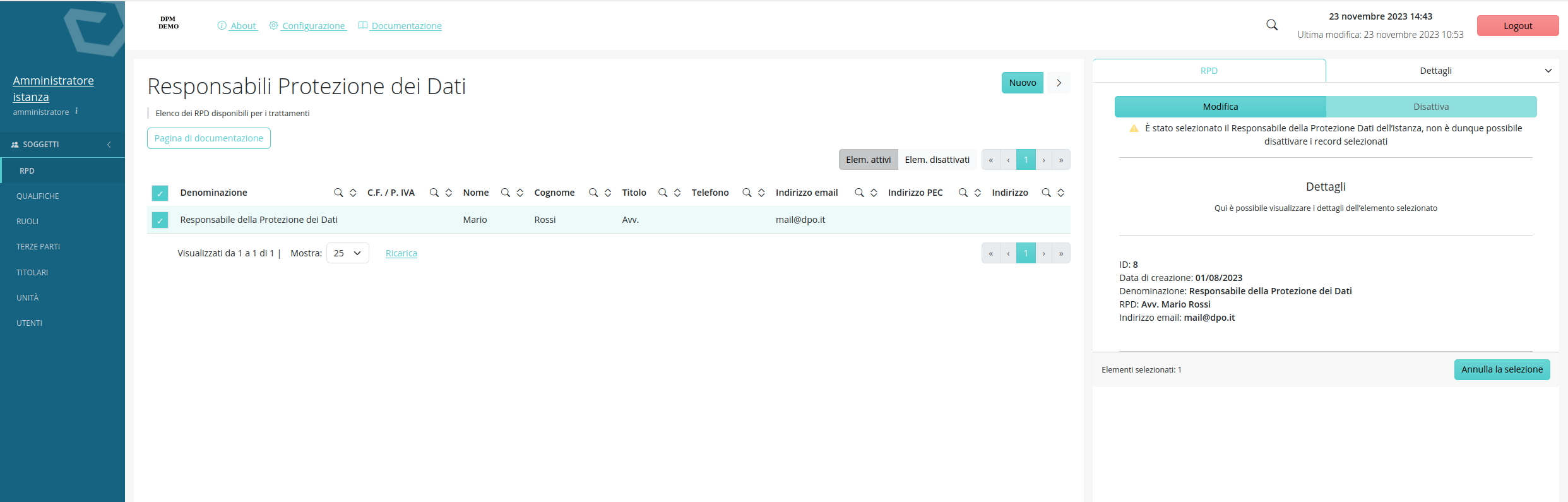

RPD#

Alla voce RPD è possibile inserire uno o più DPO. Questi saranno selezionabili:

nella seconda scheda (SOGGETTI) del wizard di censimento di ogni singolo trattamento nel Registro dei trattamenti;

nelle Configurazione per definire il DPO predefinito i cui dati di contatto saranno inseriti nella documentazione prodotta.

Qualifiche#

Alla voce Qualifiche si trova un elenco delle qualifiche professionali dei soggetti che operano a vario titolo nella o per la organizzazione. Le qualifiche possono essere correlate agli Utenti e, incrociando Qualifiche, Unità e ed utenti, è possibile stabilire delle regole sulla base delle quali vengono assegnati trattamenti, dispositivi ed applicativi.

Ruoli applicativi e privilegi utente#

Come impostazione predefinita, DPM viene fornito con le tipologie di Ruoli elencati qui sotto, a cui corrispondono privilegi applicativi diversi. I privilegi consistono nella possibilità o meno di utilizzare funzionalità dell’applicativo presenti nel menu posizionato sulla sinistra dell’interfaccia grafica:

Amministratore: utente con privilegi massimi;

Amministratore JR: utente con tutti i permessi eccetto Configurazioni;

DPO: Dashboard, Registro dei trattamenti, valutazione d’impatto, Asset e Soggetti;

Responsabile unità: Registro dei trattamenti, valutazione d’impatto, assegnazioni, documenti;

Delegato: Dashboard dell’autorizzato, assegnazioni;

Autorizzato: Dashboard dell’autorizzato.

Gestione del personale: Assegnazioni, Soggetti → (Utenti, Unità, Ruoli, Qualifiche, RPD, Terze parti, Titolari) Accordi –> (Designati, Amministratori di sistema), Richieste degli interessati, Mie Attività;

CED e supporto tecnico: Asset → (Applicativi, Componenti IT, Misure di sicurezza, Minacce, Luoghi Fisici, Dispositivi personali), Accordi –> (Amministratori di sistema, Responsabili del trattamento), Soggetti → Terze parti, Data Breach, Mie Attività;

Gruppo di lavoro Privacy/Legale: Dashboard, Registro Trattamenti, DPIA, Data Breach, Richieste interessati, Audit, Mie Attività, Accordi tutti Asset → (categorie di dati, categorie di interessati, conservazione, processi, Minacce, Applicativi, Luoghi Fisici), Soggetti → (Unità, Titolari, Terze Parti, RPD);

Gli utenti con ruoli di amministrazione possono modificare i privilegi correlati ai restanti ruoli nonché inserire nuovi ruoli configurandone altresì permessi e privilegi in maniera granulare, tramite l’interfaccia visualizzabile facendo clic sul menu: Soggetti → Ruoli.

Tramite l’interfaccia di gestione dei ruoli è altresì possibile gestire i permessi anche in sola lettura o in sola modifica. A tal fine occorrerà:

Selezionare un ruolo;

Deselezionare sia «modifica» che «creazione» per conferire permessi di sola lettura a quel ruolo;

Deselezionare solo «creazione» per conferire permessi di lettura e modifica a quel ruolo.

Gestione dei ruoli predefiniti#

La gestione dei ruoli predefiniti porta con sè una serie di particolarità: se da un canto i ruoli creati manulmente possono essere gestiti tramite l’interfaccia Utenti, i seguenti ruoli predefiniti devono essere gestiti come segue:

Terze parti#

Le terze parti rappresentano soggetti terzi rispetto al Titolare che vengono richiamati nella compilazione delle attività di trattamento, come responsabili del trattamento, sub-responsabili, soggetti a cui si comunicano dati, soggetti da cui si ricevono dati e, in ultima istanza, soggetti fornitori di applicativi. In sintesi, le terze parti sono richiamate nell’inserimento di:

responsabili del trattamento (REG. TRATTAMENTI);

sub-responsabili del trattamento (REG. TRATTAMENTI);

soggetti a cui vengono comunicati dati (REG. TRATTAMENTI);

soggetti che comunicano dati (REG. TRATTAMENTI);

fornitori (ASSET > APPLICATIVI).

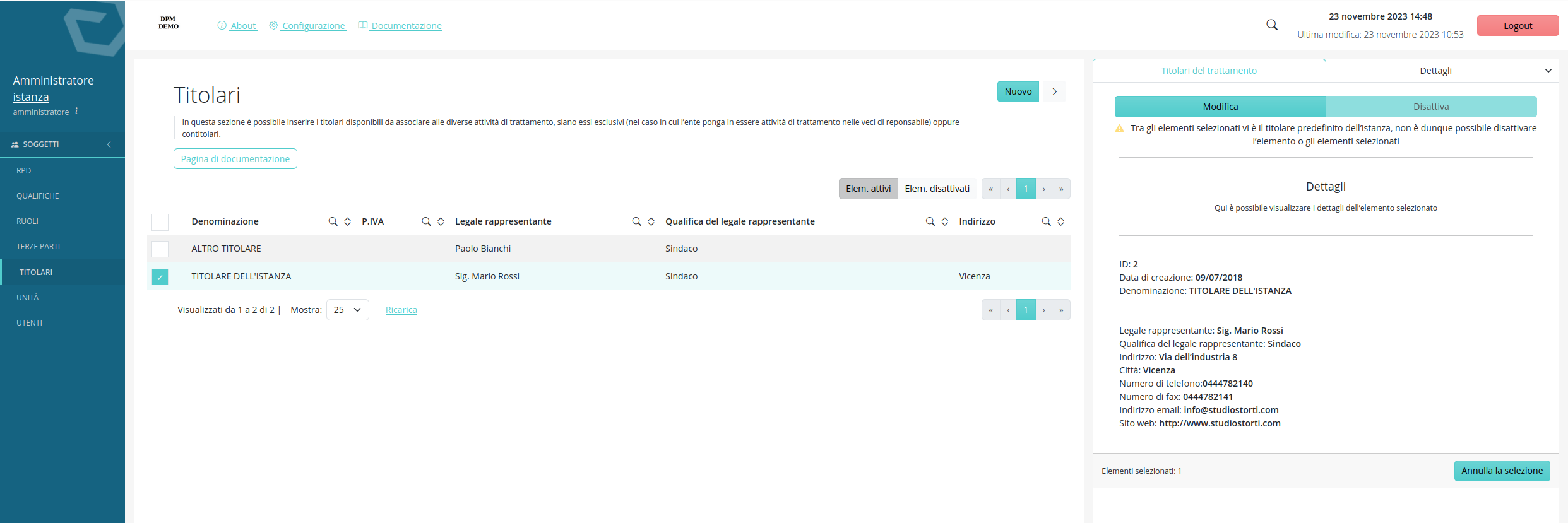

Titolari#

In quesa voce di menu è possibile inserire i soggetti Titolari i quali (vale anche per il DPO) potranno essere inseriti:

nella seconda scheda (Soggetti) del Registro dei trattamenti, per stabilire un’eventuale relazione di titolarità esterna o contitolarità;

nelle opzioni di Configurazione per definire il Titolare predefinito i cui dati di contatto saranno inseriti nella documentazione prodotta.

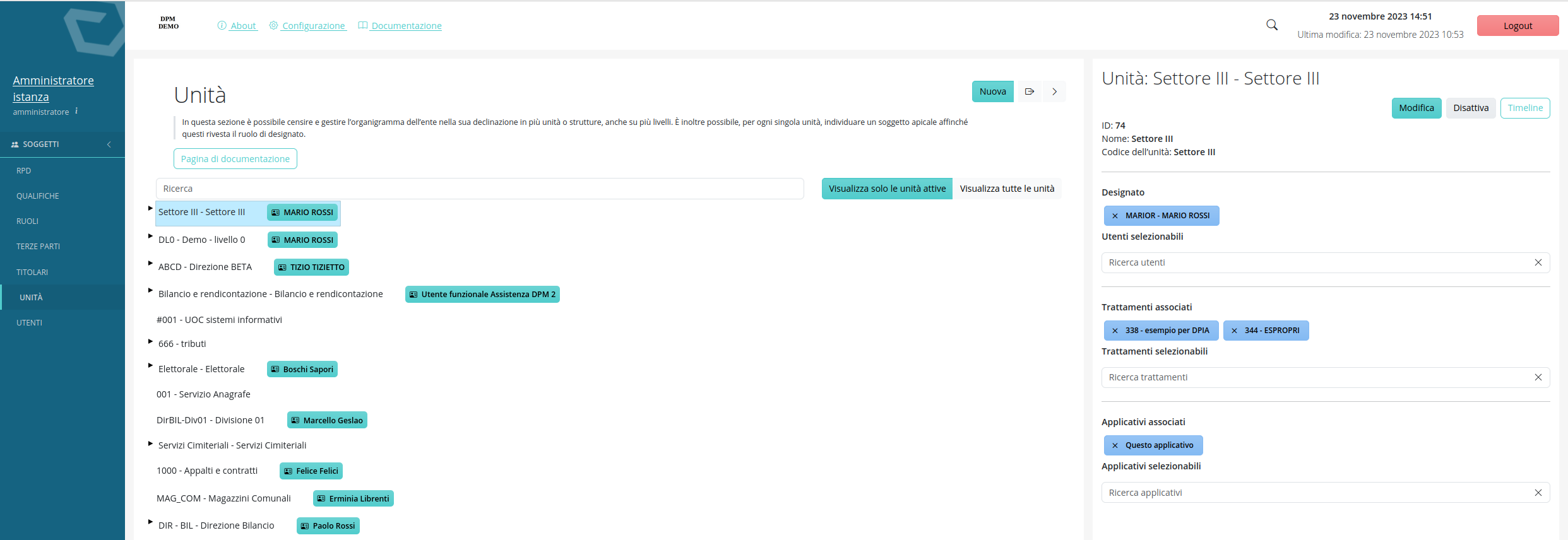

Unità#

Le unità vengono gestite dall’interfaccia alla quale è possibile accedere dalla voce di menu: Soggetti → Unità. Da qui è possibile inserire unità e sotto-unità, correlare i designati alle rispettive unità e sotto-unità, associare trattamenti e applicativi.

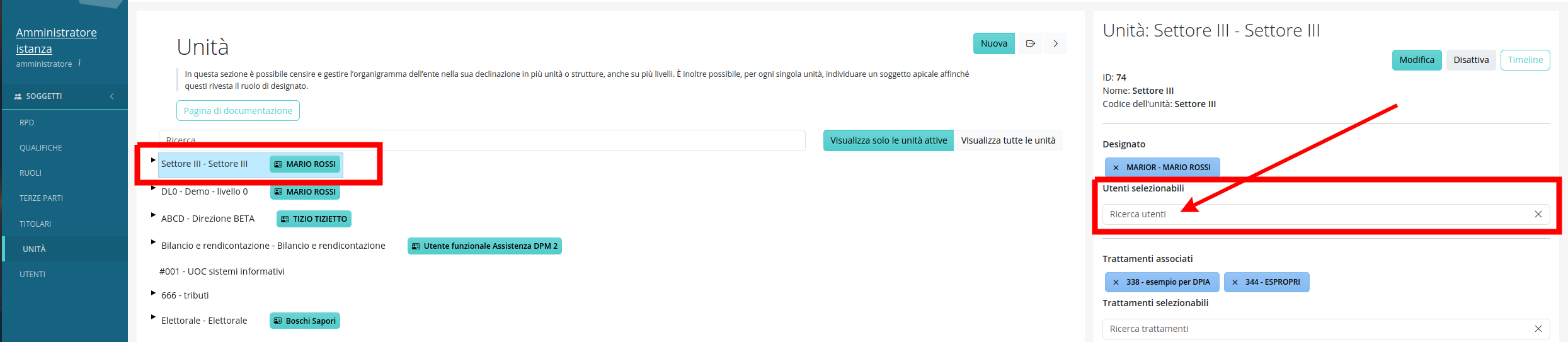

Per correlare le unità ai designati, dal menu principale:

Selezionare la voce Unità dal menu SOGGETTI > UNITÀ;

Selezionare l’unità su cui si vuole andare ad operare;

Selezionare il designato dal menù facendo clic sul campo di input e selezionando un utente dal menu a tendina;

Comparirà un messaggio del tipo «Si conferma l’individuazione a designato per l’utente selezionato? « a cui occorrà rispondere «Ok».

Per associare ad un’unità trattamenti o applicativi, si può procedere similmente a quanto indicato sopra per i designati, cliccando in corrispondenza del relativo campo di ricerca gli elementi censiti da selezionare per la correlazione.

Conseguenze della disattivazione o eliminazione di un’unità#

La disattivazione di un’unità organizzativa porta con sè talune conseguenze segnatamente con riferimento alle Assegnazioni.

Disattivando un’unità, pertanto:

permarranno le informazioni afferenti alle assegnazioni poste in essere nel contesto di quell’unità organizzativa;

nell’interfaccia delle assegnazioni nonché nella pagina personale degli utenti le unità nel contesto delle quali sono state poste in essere le assegnazioni saranno contrassegnate da un triangolo giallo di allerta.

Eliminando definitivamente un’unità, tutte le contestuali assegnazioni di trattamenti, applicativi e dispositivi personali saranno revocate.

Utenti#

Nell’interfaccia raggiungibile tramite la voce del menu SOGGETTI > UTENTI, si accede alla lista completa di tutti gli utenti di DPM. Tramite questa interfaccia, cliccando sul singolo utente, è possibile modificare:

l’unità associata di appartenenza;

l’associazione con una terza parte, nel caso in cui l’utente non fosse dipendente dell’Ente;

i ruoli applicativo associati;

la relativa qualifica.

N.B. Diversamente da tutti gli altri ruoli applicativi, il ruolo di Responsabile unità, di Delegato del titolare e di Autorizzato vengono assegnati automaticamente agli utenti, rispettivamente:

ai soggetti associati ad una unità all’interno della voce di menù SOGGETTI > UNITÀ quale designato del titolare;

ai soggetti delegati ad operare su una o più unità all’interno della voce di menu Assegnazioni (Deleghe);

ai soggetti semplicemente correlati ad un’unità (vedi punto 1 dell’elenco precedente).

Da quest’interfaccia è altresì possibile inviare all’utente una mail di impostazione della password a condizione che il relativo campo «email» sia valorizzato e valido. Il destinatario riceverà pertanto una mail nella casella indicata, dalla quale poter completare la procedura di impostazione (o cambio/recupero) della password.

L’operazione di invio mail di impostazione password è altresì conducibile su un numero indeterminato di utenti. Per far ciò occorre selezionare gli utenti nei confronti dei quali si intende generare l’email e cliccare sul bottone «Invia richiesta di impostazione password»

È infine possibile esportare l’elenco completo degli utenti tramite il pulsante dedicato nella parte superiore dell’interfaccia:

Al suo interno il file include tre fogli con rispettivamente: un elenco completo degli utenti, un elenco degli utenti esploso per singola unità a loro associata, un elenco degli utenti esploso per sinogla terza parte associata a ciascuno.