Valutazione d’impatto#

L’analisi d’impatto nell’applicativo DPM è declinata in un percorso guidato composto da sei passaggi:

Creazione progetto#

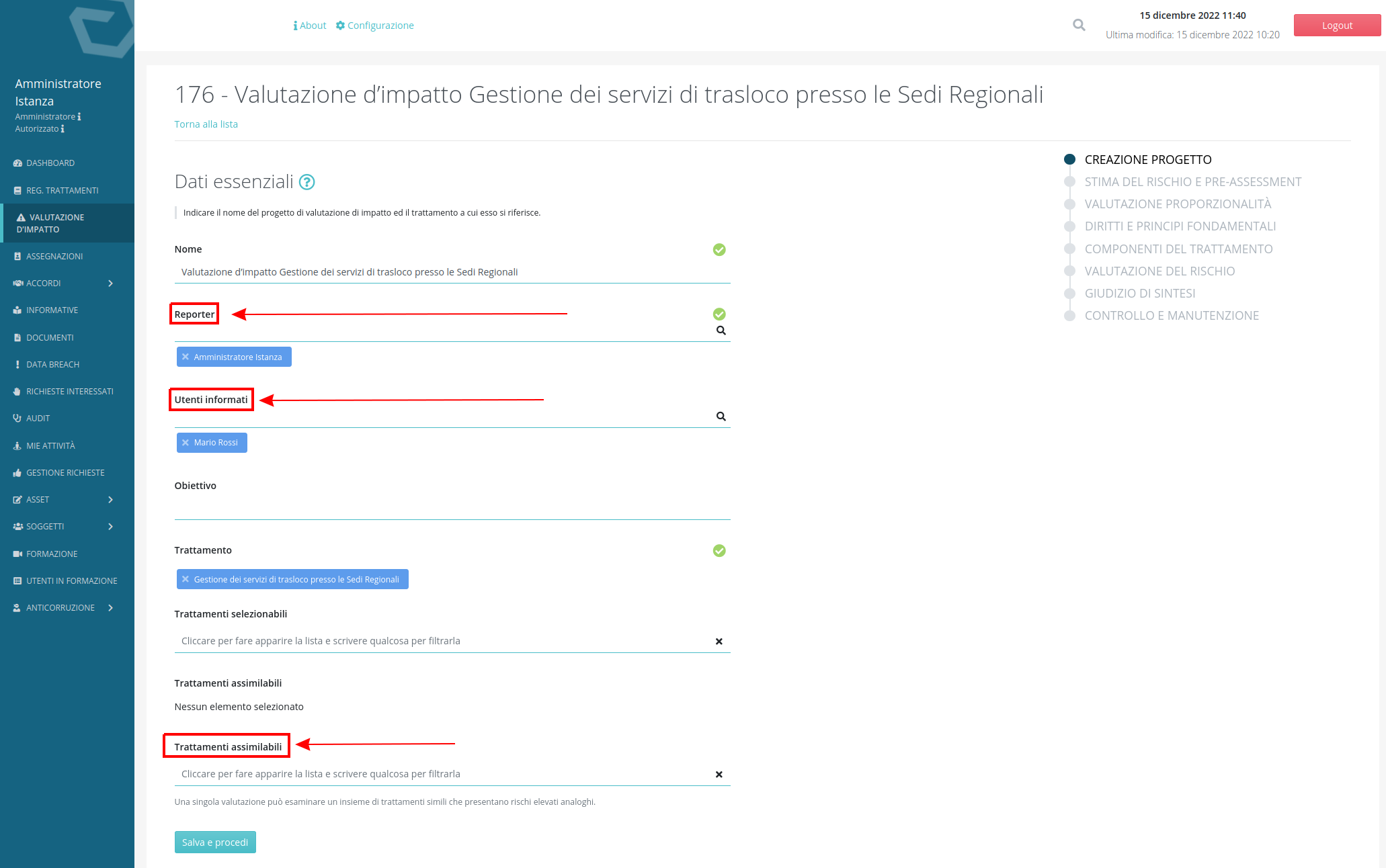

Il primo passaggio consiste nella creazione del progetto di valutazione d’impatto con l’indicazione dell’attività di trattamento sulla quale si desidera effettuare la valutazione stessa. L’attività selezionata alla voce Trattamento costituisce l’attività principale oggetto della valutazione d’impatto e della quale verranno prelevati i dati nelle fasi successive del procedimento.

L’utente che ha creato il progetto di valutazione d’impatto viene automaticamente indicato come Reporter. Oltre a quest’ultimo, è possibile aggiungere ulteriori utenti reporter, i quali avranno un permesso di consultazione e modifica della DPIA.

Il reporter ha altresì la possibilità di aggiungere al progetto degli utenti che potranno accedere al medesimo in sola lettura: gli utenti informati potranno pertanto navigare all’interno del progetto senza tuttavia la possibilità di scrivervi alcunché. Per aggiungere un utente come informato sarà sufficiente cliccare sul campo dedicato ed attingerlo dall’anagrafica dell’applicativo. È possibile attivare questo campo dal menù di Configurazione, tramite l’interruttore «Abilita utenti informati» tra le Opzioni relative alla Valutazione d’impatto .

Le attività che vengono selezionate alla voce Trattamenti assimilabili costituiscono le attività di trattamento simili ai fini della valutazione d’impatto così come previsto dall’articolo 35 del Regolamento UE 2016/679, il quale, al paragrafo primo, dispone che «Una singola valutazione può esaminare un insieme di trattamenti simili che presentano rischi elevati analoghi.»

Pre-Assessment#

Il secondo passaggio del progetto rappresenta un elenco parziale relativo alle risposte date al questionario di Pre-assessment nel constesto del trattamento per il quale si è cominciato il progetto. Verrà, in questa sede, sottoposta nuovamente l’attenzione sul risultato del questionario di pre-assessment (se procedere o meno pertanto con il progetto di valutazione d’impatto).

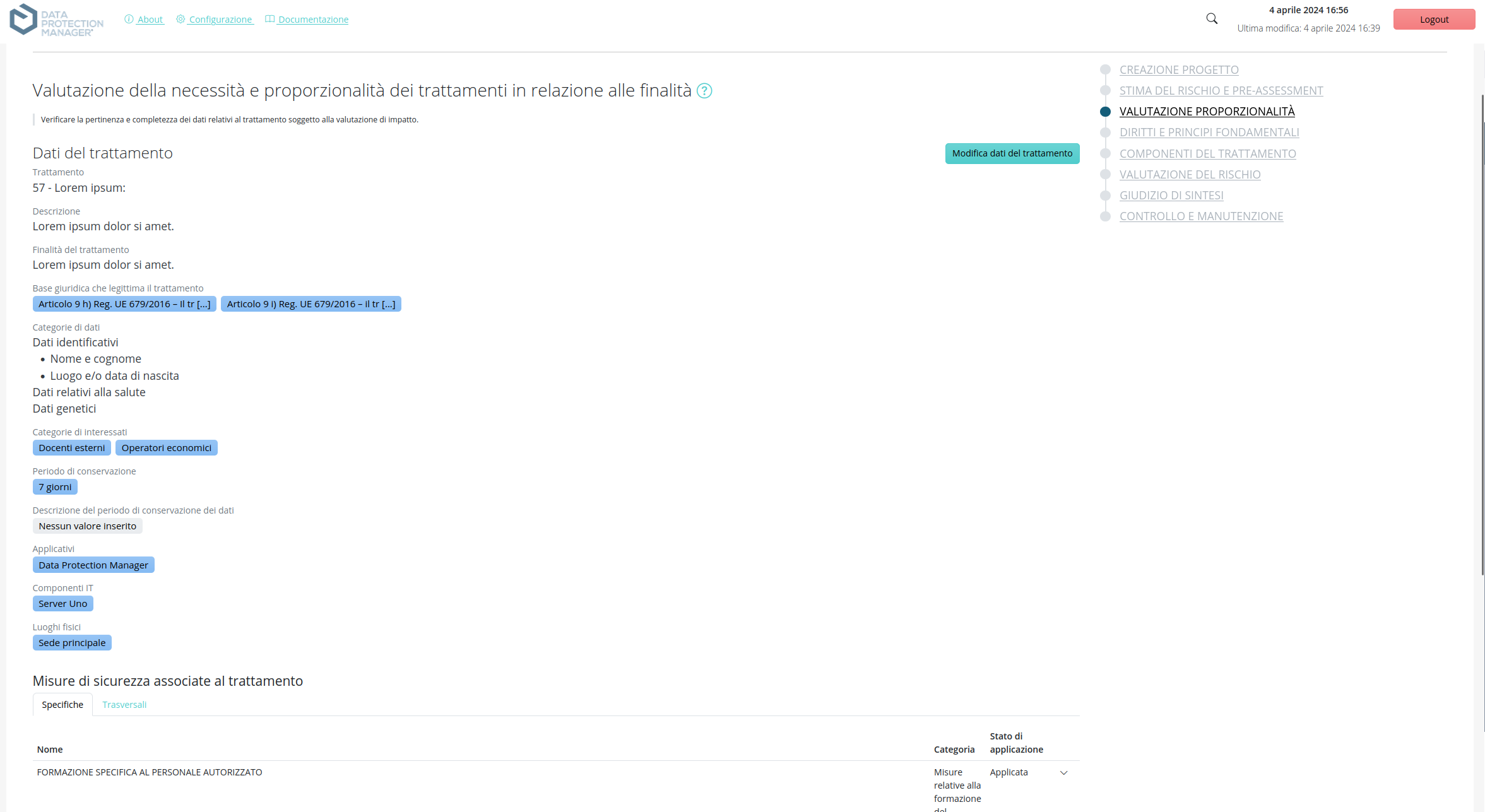

Valutazione proporzionalità in relazione alla finalità#

In questo passaggio si chiede di confermare che le categorie di dati e di interessati, nonché la base giuridica su cui viene effettuato il trattamento siano proporzionali e necessari rispetto alle finalità per le quali vengono trattati i dati.

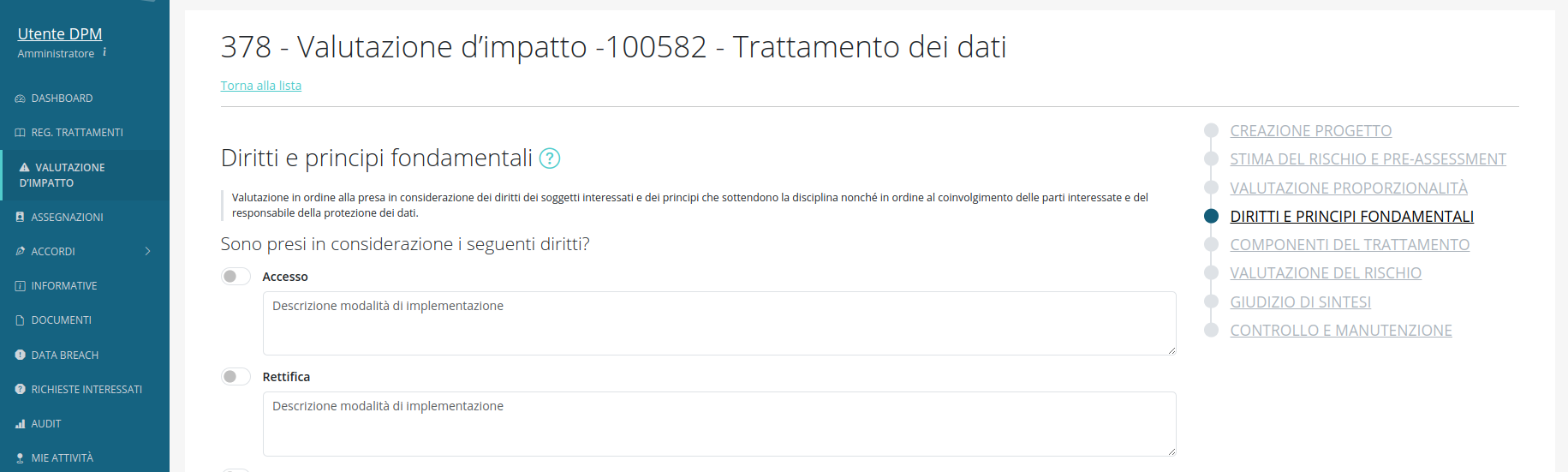

Diritti e principi fondamentali#

In questo passaggio si chiede di considerare ed illustrare nel dettaglio come si intende dare seguito all’eventuale esercizio dei diritti da parte degli interessati; se siano stati presi in considerazione i principi del regolamento e se siano stati coinvolti gli interessati o i loro rappresentanti oppure il responsabile della protezione dei dati.

Nella prima parte di questa sezione sarà opportuno valutare se siano stati predisposti meccanismi per garantire l’esercizio dei diritti da parte degli interessati e descriverne la modalità di implementazione.

Sono presi in considerazione i seguenti diritti:

Rettifica;

Cancellazione;

Opposizione;

Accesso;

Portabilità;

Limitazione di trattamento;

Revoca del consenso.

Nella seconda parte della pagina si chiede se siano stati presi in considerazione i principi del Regolamento e di descriverne la modalità di implementazione. Per facilitare la compilazione, in questa sezione sono riepilogati i dati relativi al trattamento ed i dati afferenti ai principi presi in esame. Nello specifico vengono considerati i seguenti principi:

Liceità, Correttezza e Trasparenza;

Integrità e riservatezza;

Limitazione della finalità;

Limitazione della conservazione.

Nell’ultima parte della sezione si chiede se siano state coinvolte le parti interessate, tipicamente:

Interessati o loro rappresentanti;

Responsabile della protezione dei dati.

Componenti del trattamento#

Nel quinto passaggio è possibile fornire una descrizione sistematica e sommaria delle componenti che a vario titolo prendono parte all’attività di trattamento oggetto di valutazione. Segnatamente sarà possibile descrivere:

le componenti tecnologiche;

le componenti organizzativo-personali;

le componenti fisico-spaziali.

N.B. Ancorché tramite assistenza, è possibile personalizzare i campi con le relative descrizioni.

Valutazione del rischio#

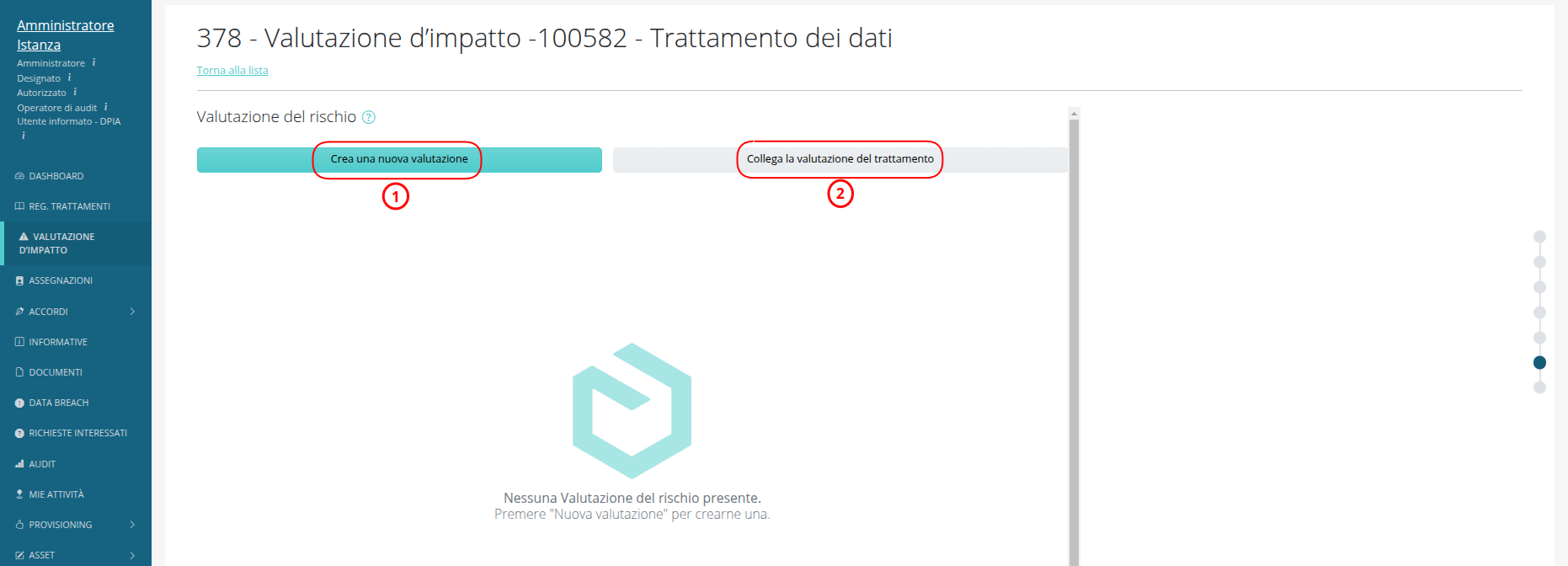

In relazione alla valutazione del rischio per una DPIA, DPM consente di procedere in due modi:

Creare una nuova valutazione del rischio: con questa scelta creerà una nuova valutazione del rischio relativa al trattamento oggetto di DPIA (1). Questa valutazione sarà del tutto autonoma rispetto ad altre valutazioni create in relazione al trattamento esaminato.

Collegare una valutazione del rischio da un trattamento: scegliendo questa opzione si collegherà alla DPIA una Valutazione del rischio precedentemente creata all’interno del Registro sul trattamento in oggetto (2). I dati mostrati nella valutazione del rischio, validi poi anche per il progetto di DPIA in esame, rifletteranno esattamente quelli specificati nell’analisi condotta in seno al trattamento.

Avvertimento

Laddove gli utenti con accesso alla scheda del trattamento di riferimento dovessero apportare modifiche successive alla valutazione del rischio, anche la valutazione collegata alla DPIA finirà per recepire tali modifiche.

Creazione di una nuova valutazione del rischio#

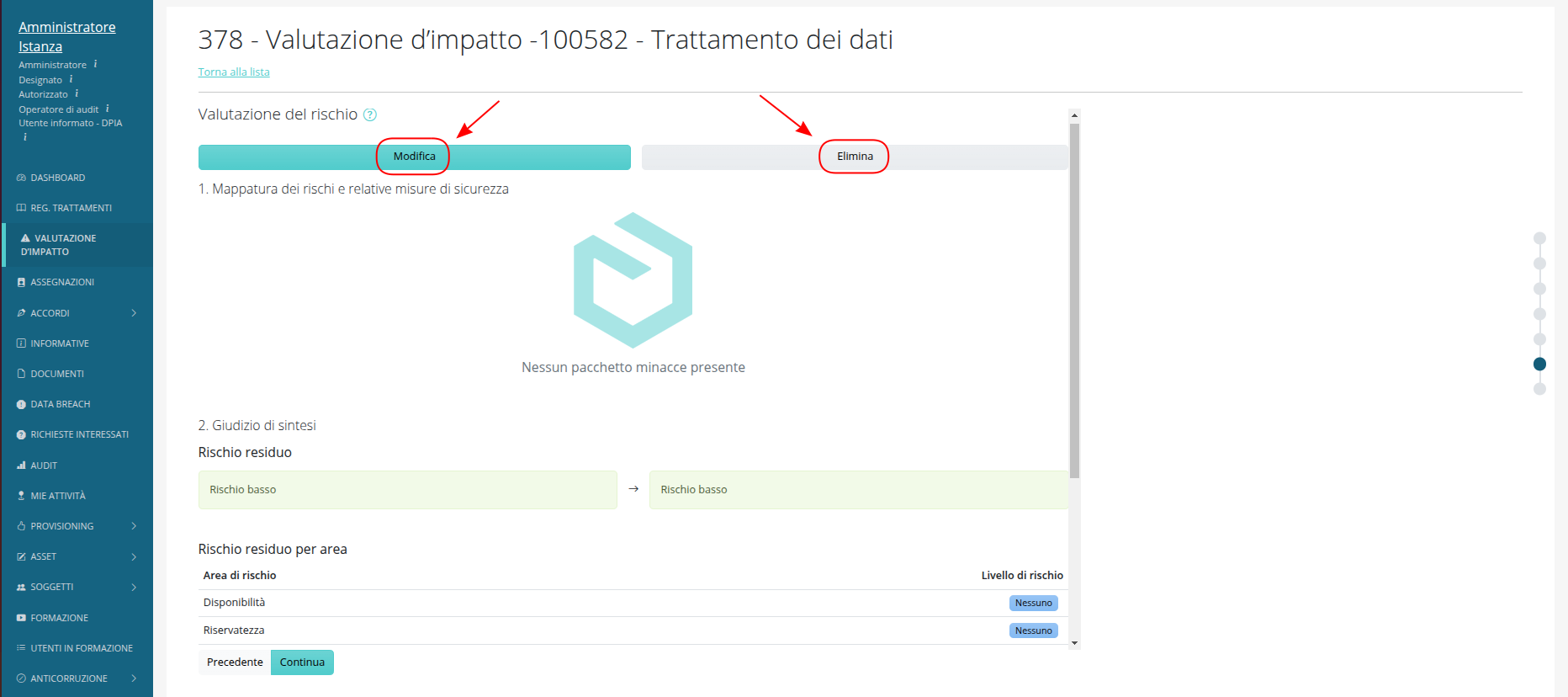

Cliccando sul bottone Crea una nuova valutazione, verrà aggiunto un nuovo progetto di analisi del rischio, specifico per la DPIA in corso di redazione e indipendente da altre analisi del rischio relative al trattamento dei dati in oggetto.

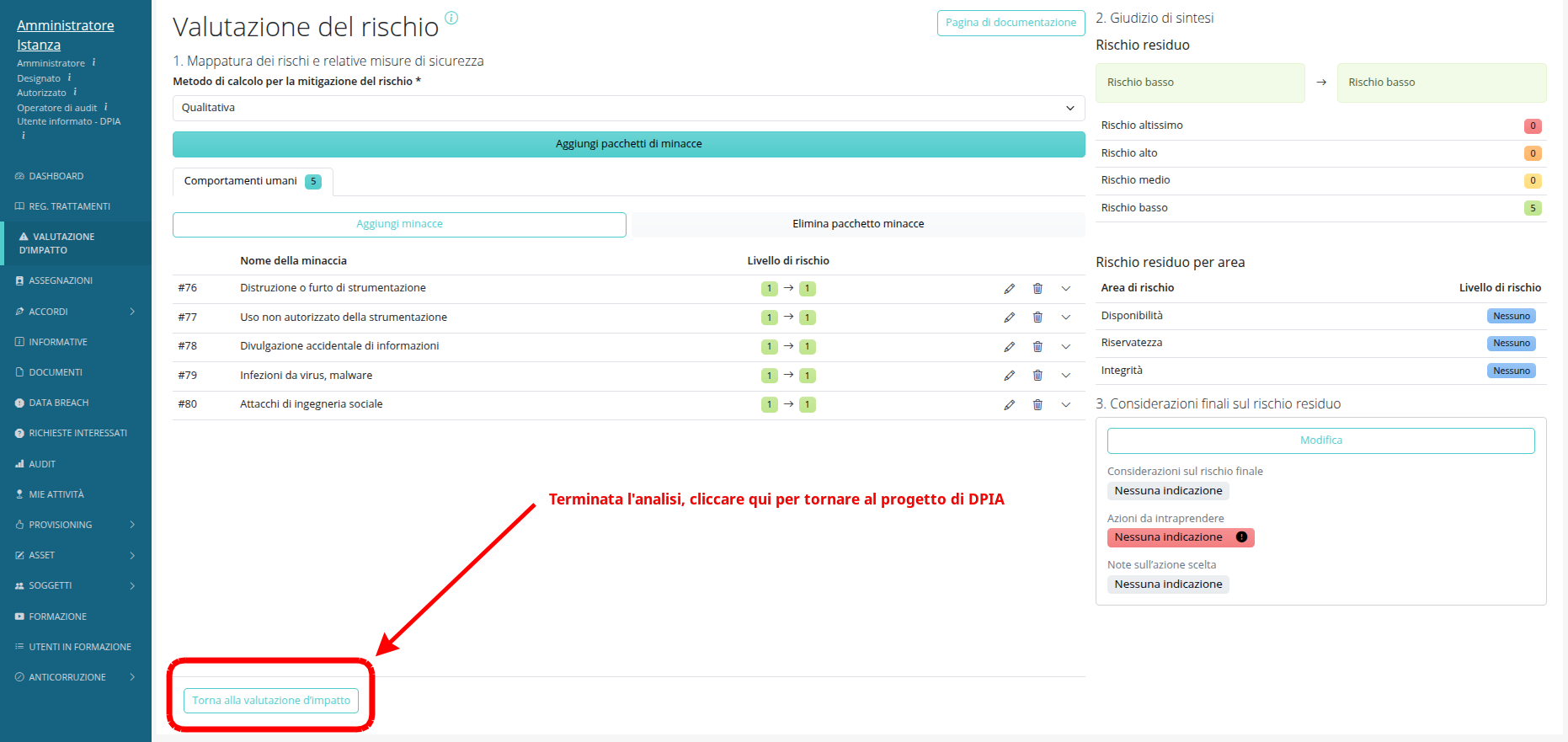

La nuova valutazione verrà aggiunta in modalità di «sola lettura». Per editare l’analisi sarà sufficiente cliccare sul bottone «Modifica», procedendo quindi ad esaminare tutti i profili di rischio secondo i passaggi riportati in questa sezione Valutazione del rischio .

Una volta aggiunti tutti i dettagli del caso, cliccare sul bottone «Torna alla valutazione d’impatto» per tornare al progetto di DPIA e proseguire con gli ulteriori passaggi.

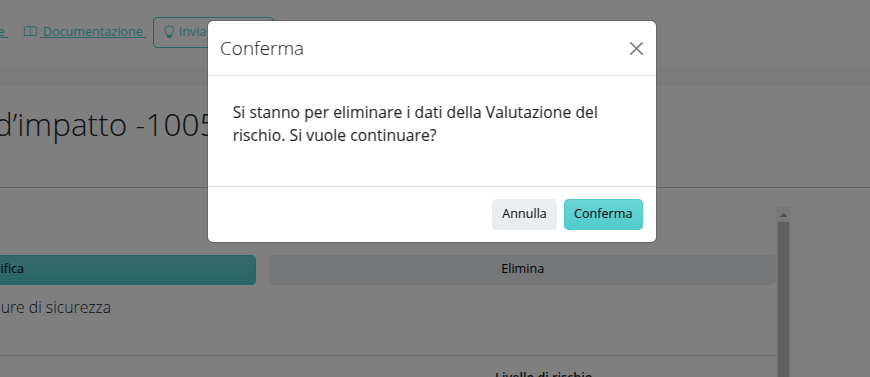

Per eliminare una valutazione del rischio associata ad una DPIA, cliccare sul bottone «Elimina» dalla schermata in modalità di «sola lettura», confermando l’azione dalla modale dedicata.

Collegare una valutazione del rischio da un trattamento#

Cliccando sul bottone «Collega la valutazione del trattamento» si andrà a congiungere la valutazione del rischio elaborata nell’ambito del Registro dei trattamenti con quella della DPIA in corso di redazione.

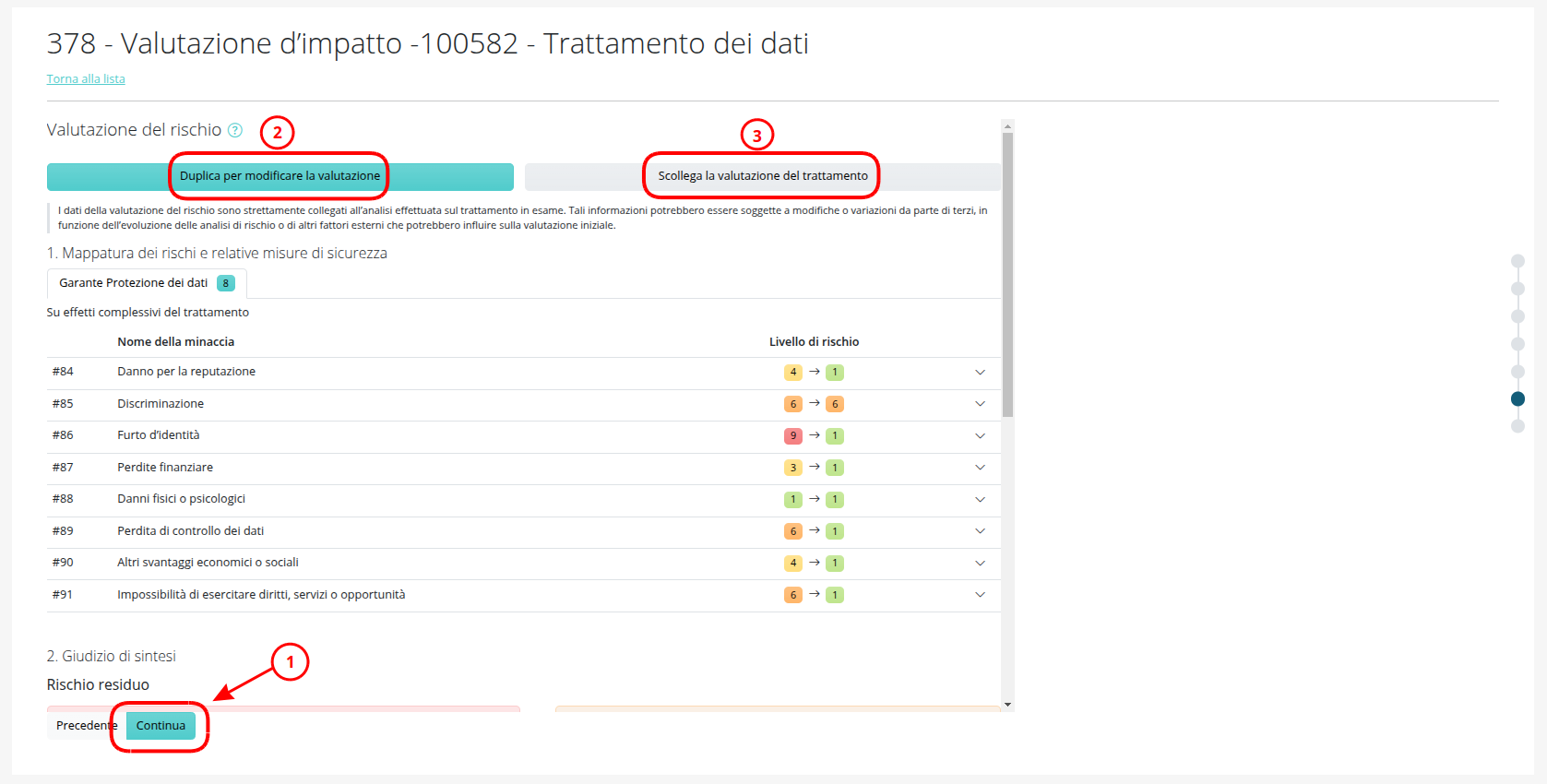

A questo punto si può procedere in tre modi:

Se la valutazione già condotta sul trattamento non necessita di ulteriori modifiche, sarà sufficiente cliccare sul bottone «Continua» per andare al passaggio finale del progetto di DPIA;

Se si vuole importare la valutazione del rischio sul trattamento, per modificarla localmente nel progetto di DPIA in corso, si dovrà cliccare sul bottone «Duplica per modificare la valutazione». In questo modo la valutazione del rischio non dipenderà più da quella redatta sul trattamento e potrà essere gestita come un elemento proprio del progetto di valutazione d’impatto. Dopo aver cliccato su «Modifica»», seguire i passaggi indicati nella sezione Valutazione del rischio . Una volta terminato l’inserimento delle informazioni, premere sul bottone «Torna alla valutazione d’impatto» per proseguire con il completamento della DPIA. Cliccando sul detto bottone si tornerà alla schermata con la valutazione in modalità di «sola lettura», dove è anche possibile (se del caso) eliminare la valutazione, cliccando su «Elimina».

Se si vuole invece scollegare la valutazione del trattamento e procedere con la Creazione di una nuova valutazione del rischio , si potrà cliccare sul bottone «Scollega la valutazione del trattamento», confermando la scelta sulla modale presentata, e procedere quindi cliccando il bottone «Crea una nuova valutazione».

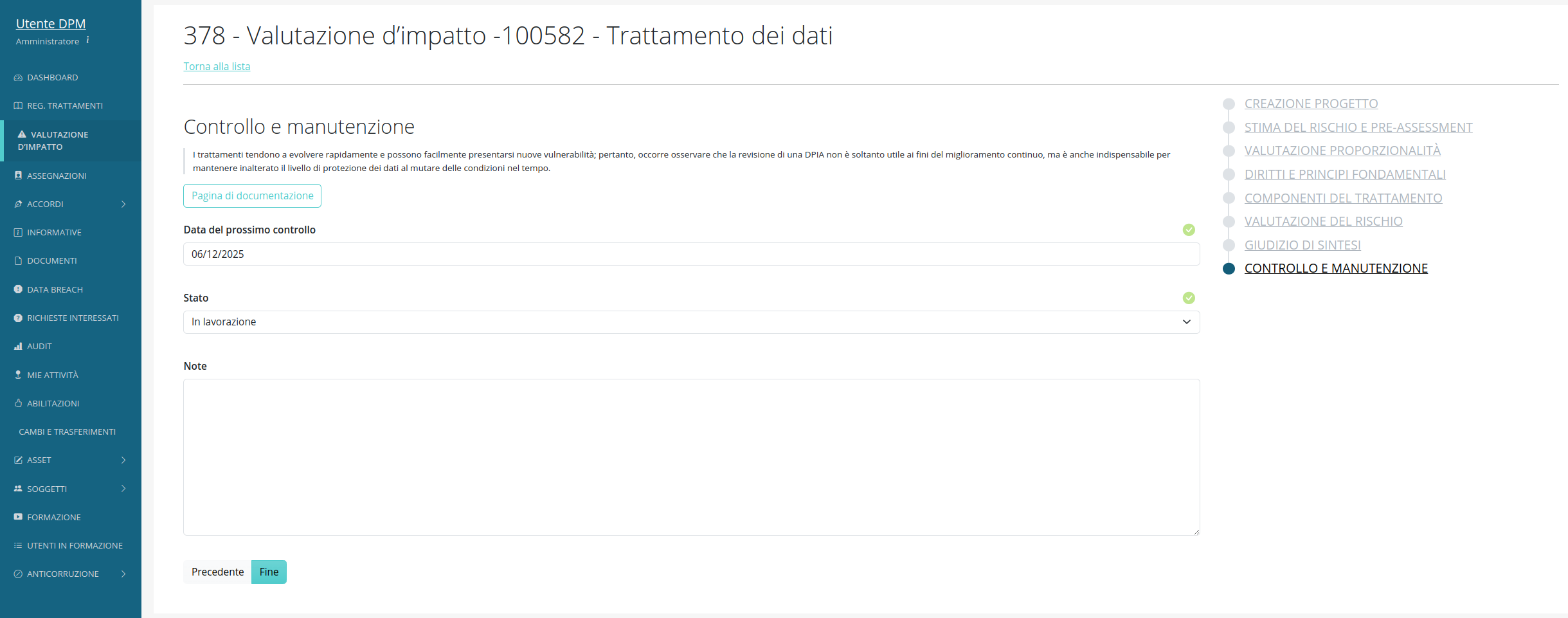

Controllo e manutenzione#

Nell’ultima scheda è possibile definire lo stato di evoluzione del progetto di Analisi di Impatto; il medesimo può essere infatti declinato come:

in corso;

in attesa di revisione;

completo.

Nel caso in cui il progetto fosse completato, è opportuno definire una data per la revisione dell’analisi, nel campo “Data del prossimo controllo”.

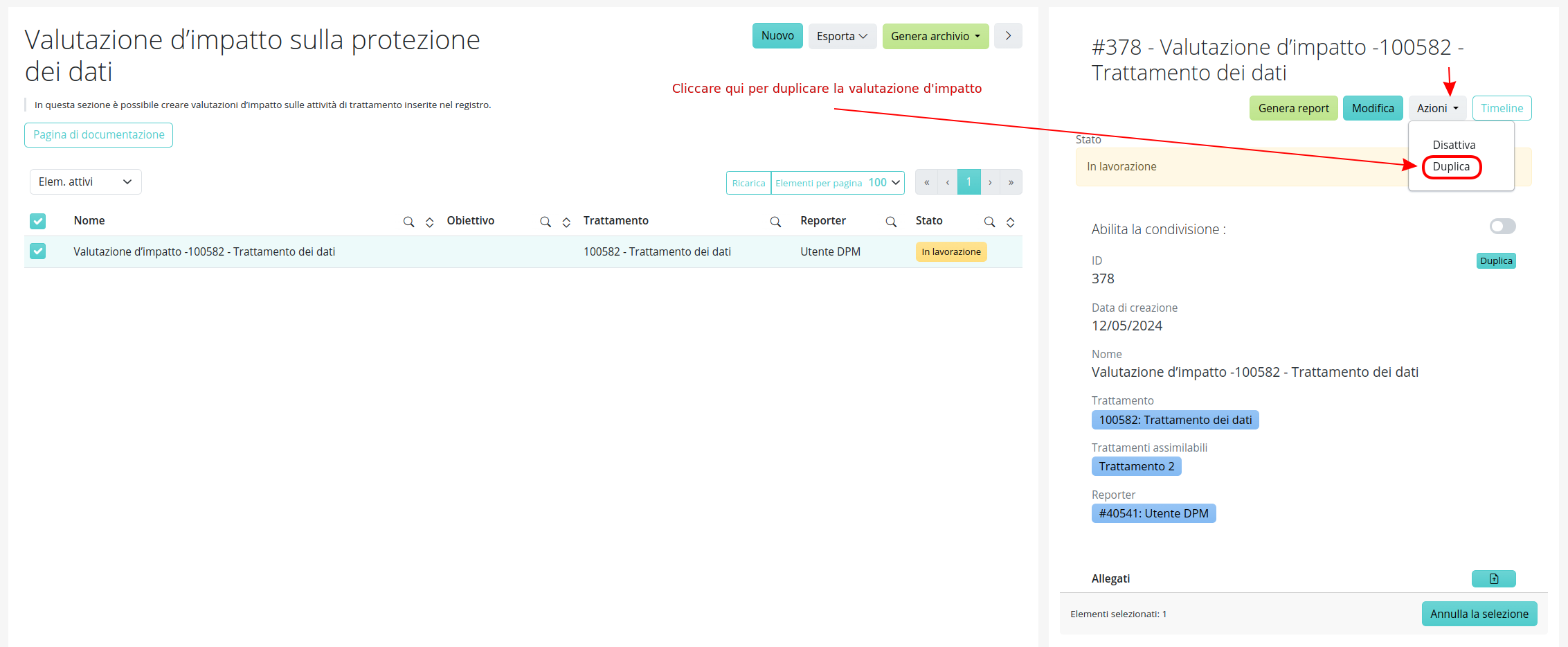

Duplicare una valutazione d’impatto#

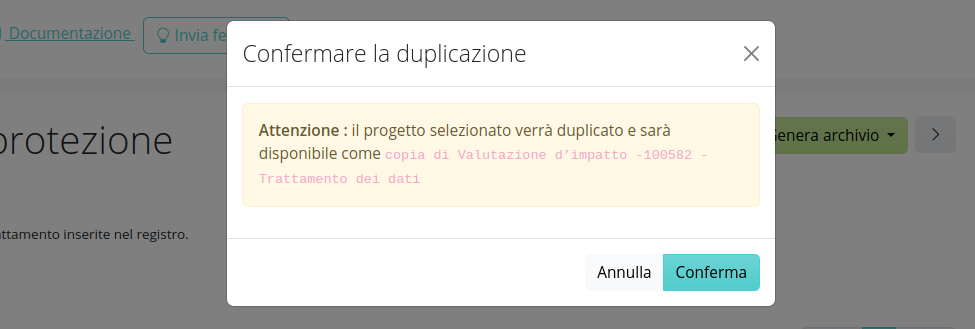

Per duplicare una valutazione d’impatto, è sufficiente selezionare la valutazione d’impatto dall’interfaccia «valutazione d’impatto» e fare clic sul tasto «duplica» posto nella finestra di dettaglio.

Successivamente sarà necessario confermare la propria intenzione di copiare la valutazione d’impatto facendo clic su «Conferma» nella finestra di dialogo che compare. La nuova valutazione d’impatto verrà inserita con il nome di «Copia di [NOME_PROGETTO]» e tutte le altre informazioni ad essa correlate, incluse le minacce, saranno identiche.

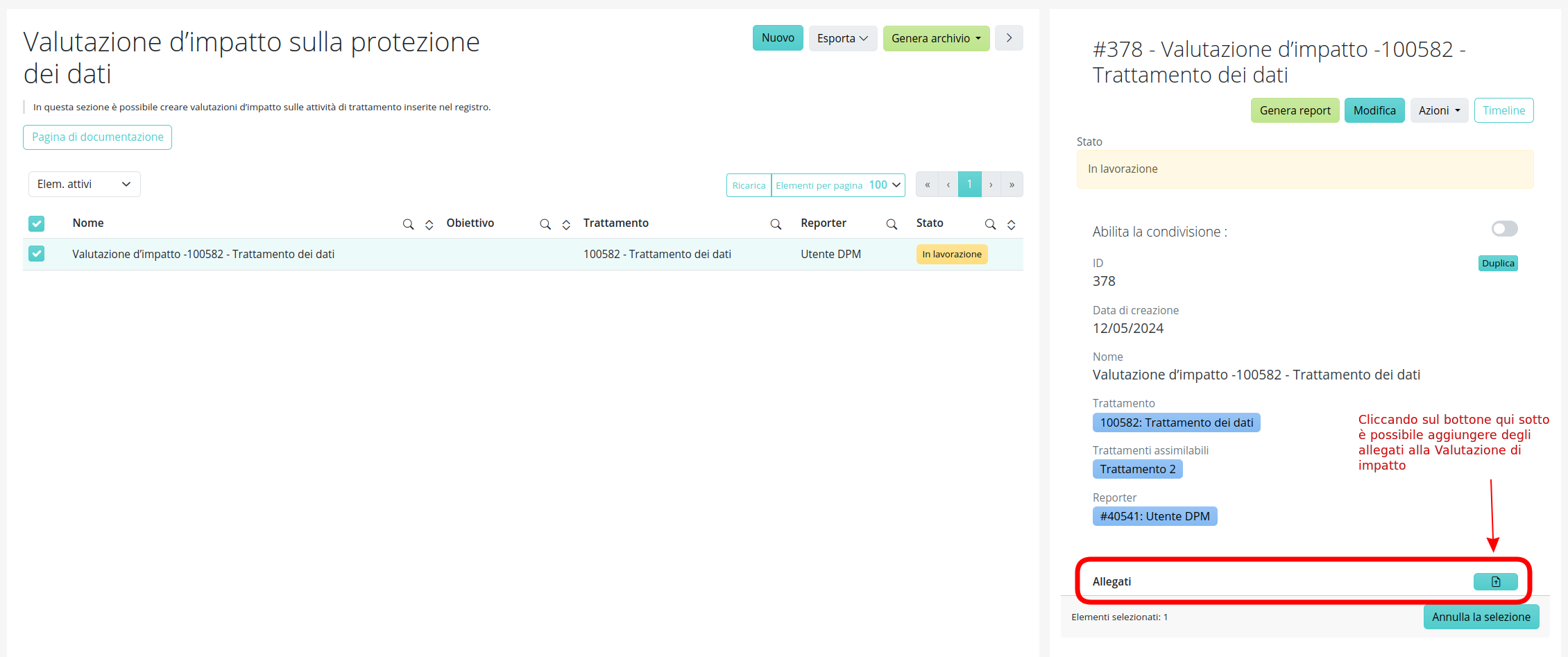

Allegare un file ad una Valutazione d’impatto#

Infine, a ciascuna valutazione d’impatto è possibile allegare uno o più documenti. Sarà sufficiente cliccare sulla singola valutazione d’impatto e, nei dettagli che compaiono sulla destra dell’interfaccia, fare clic sull’apposito pulsante di caricamento degli allegati. Si aprirà quindi una modale dalla quale procedere con la selezione del file da caricare.

Condivisione della Valutazione d’impatto e gestione dei reporter#

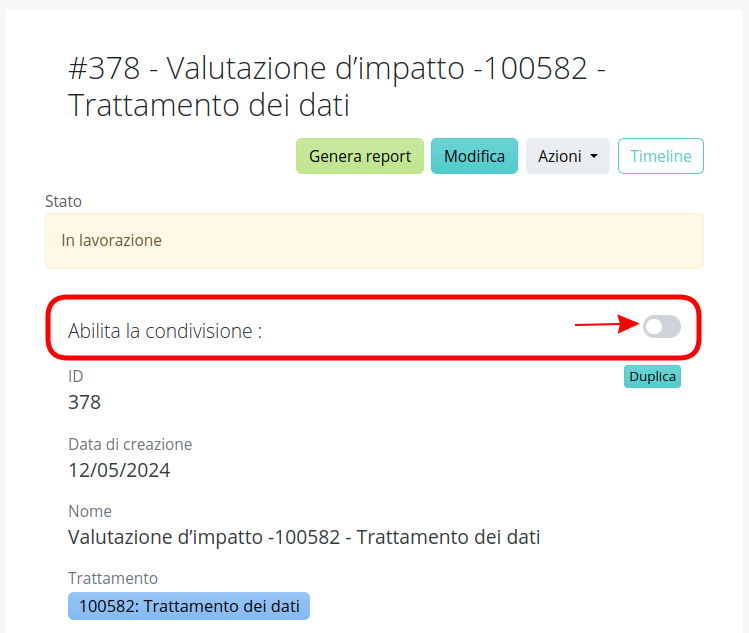

Un utente a cui è stato assegnato un ruolo con un permesso attivo di «Valutazione d’impatto» ha il potere di generare, attraverso l’apposita sezione sulla destra VALUTAZIONE D’IMPATTO, una valutazione d’impatto sulla protezione dei dati. L’utente che andrà a creare la medesima assumerà automaticamente la qualifica di Reporter.

Una volta generata la valutazione, il Reporter o l’amministratore dell’istanza possono decidere se condividere la medesima attraverso l’apposita spunta presente nel menu che si apre una volta cliccato sulla valutazione d’impatto desiderata. Qualora la funzionalità di condivisione della valutazione non fosse attiva, la stessa sarà visibile esclusivamente a coloro i quali sono stati aggiunti nel campo Reporter come da immagine precedente: sarà sufficiente a tal fine aggiungere gli utenti attingendoli dall’elenco che viene generato mediante il riempimento del campo di ricerca.

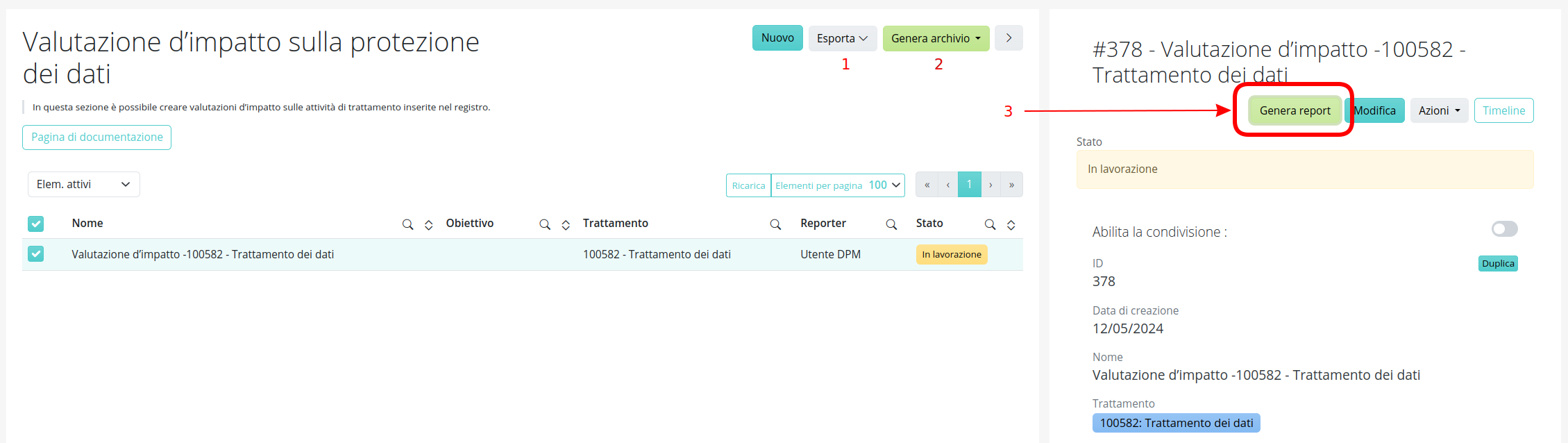

L’immagine di cui sopra rappresenta il menu riassuntivo della valutazione d’impatto nonché, segnalato dalla freccia rossa, la spunta per condividere la medesima. Qualora tale spunta venisse attivata, quella specifica valutazione d’impatto sarà visibile a tutti i soggetti ai quali sia stato assegnato un ruolo con permesso attivo di «Valutazione d’impatto».

Generazione dell’archivio, del report e dell’export in foglio di calcolo della Valutazione d’impatto#

Dall’interfaccia dedicata alla creazione e modifica delle valutazioni d’impatto è possibile altresì:

Generare un export in formato .ods di una o più valutazioni d’impatto selezionate;

Generare un archivio in formato .zip contenente il report (identico a quello di cui al punto 3) di tutte le valutazioni d’impatto selezionate;

Generare un report in formato .pdf o .docx, il ci modello personalizzato può essere caricato all’interno del menù di configurazione.