Valutazione del rischio#

La valutazione del rischio in DPM è strutturata in linea con buone pratiche e standard affermati in tema di analisi e gestione dei rischi, tra le quali ISO31000, ENISA, NIST, EDPB, CNIL. In particolare, si prendendo in considerazione i seguenti documenti:

ENISA, «Handbook on Security of Personal Data Processing», Dicembre 2017;

NIST, «NISTIR 8062 An Introduction to Privacy Engineering and Risk Management in Federal Systems», Gennaio 2017;

ISO, ISO 31000;

CNIL, «Privacy Impact Assesment Methodology», Febbraio 2018;

WP/EDPB «Linee guida in materia di valutazione d’impatto sulla protezione dei dati e determinazione della possibilità che il trattamento «possa presentare un rischio elevato» ai fini del regolamento (UE) 2016/679», Ottobre 2017.

Per procedere con la valutazione del rischio è anzitutto necessario definire un elenco di sorgenti di rischio o minacce, variabili a seconda del particolare contesto.

Identificazione delle minacce#

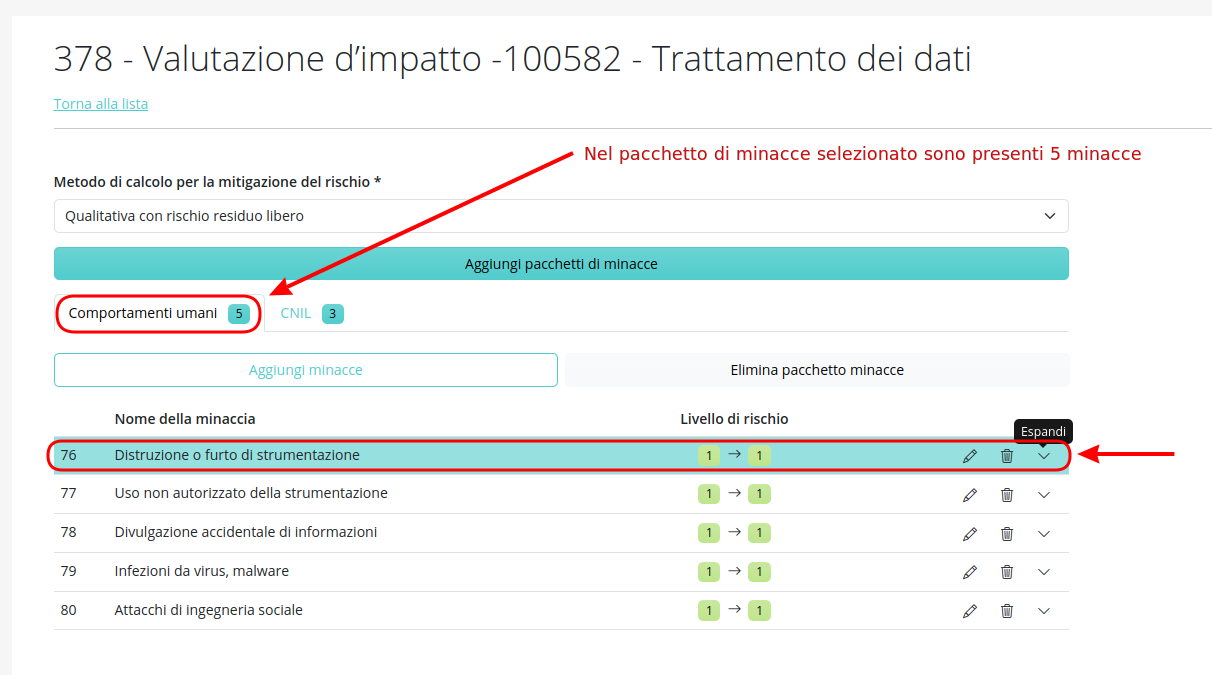

Il primo passaggio richiede di selezionare uno o più elenchi di minacce afferenti al trattamento analizzato.

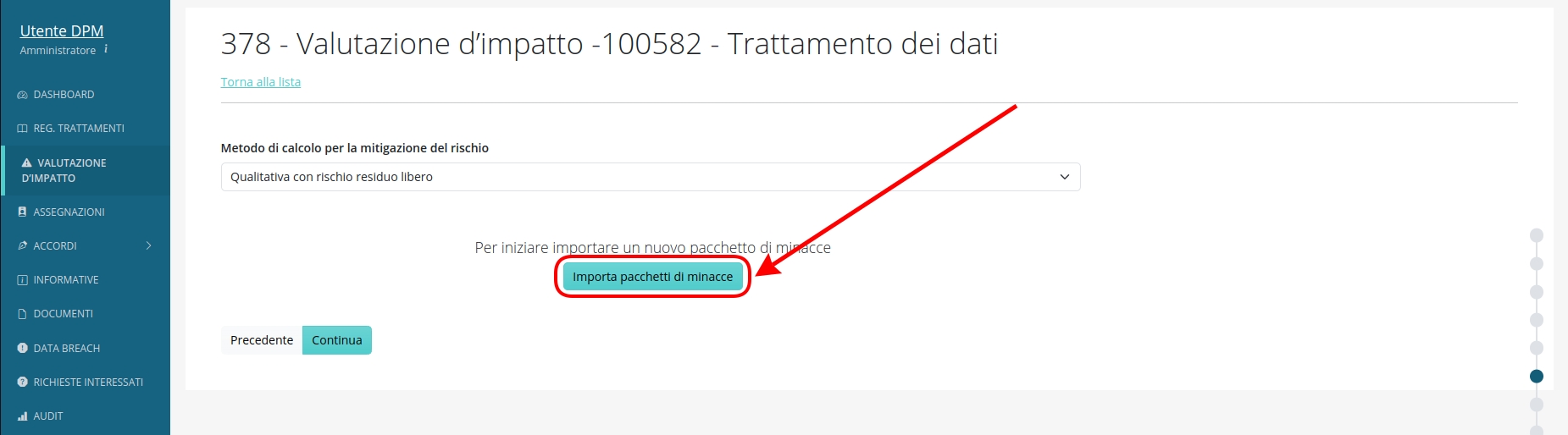

Importazione dei pacchetti di minacce

Se nessun pacchetto è stato ancora inserito, è possibile aggiungerlo cliccando sul bottone «Importa pacchetti di minacce» presente al centro della schermata.

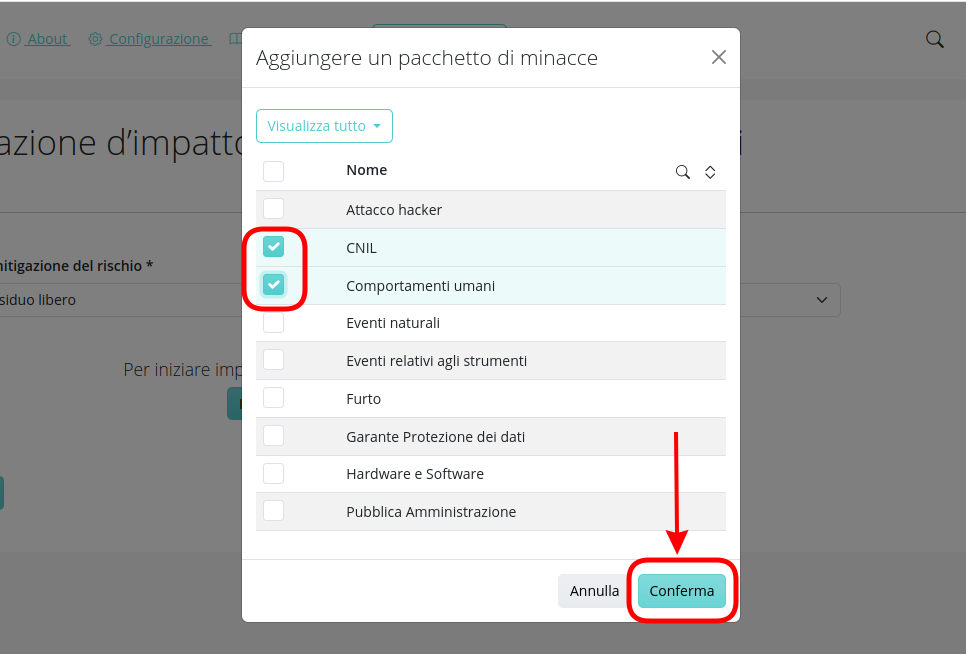

Nella modale presentata si potranno selezionare uno o più pacchetti di minacce da importare nella valutazione del rischio in corso. Il contenuto di tali pacchetti viene definito all’interno della sezione ASSET, Minacce . Man mano che i pacchetti vengono aggiunti all’analisi, la lista di pacchetti disponibili nella modale si ridurrà di conseguenza.

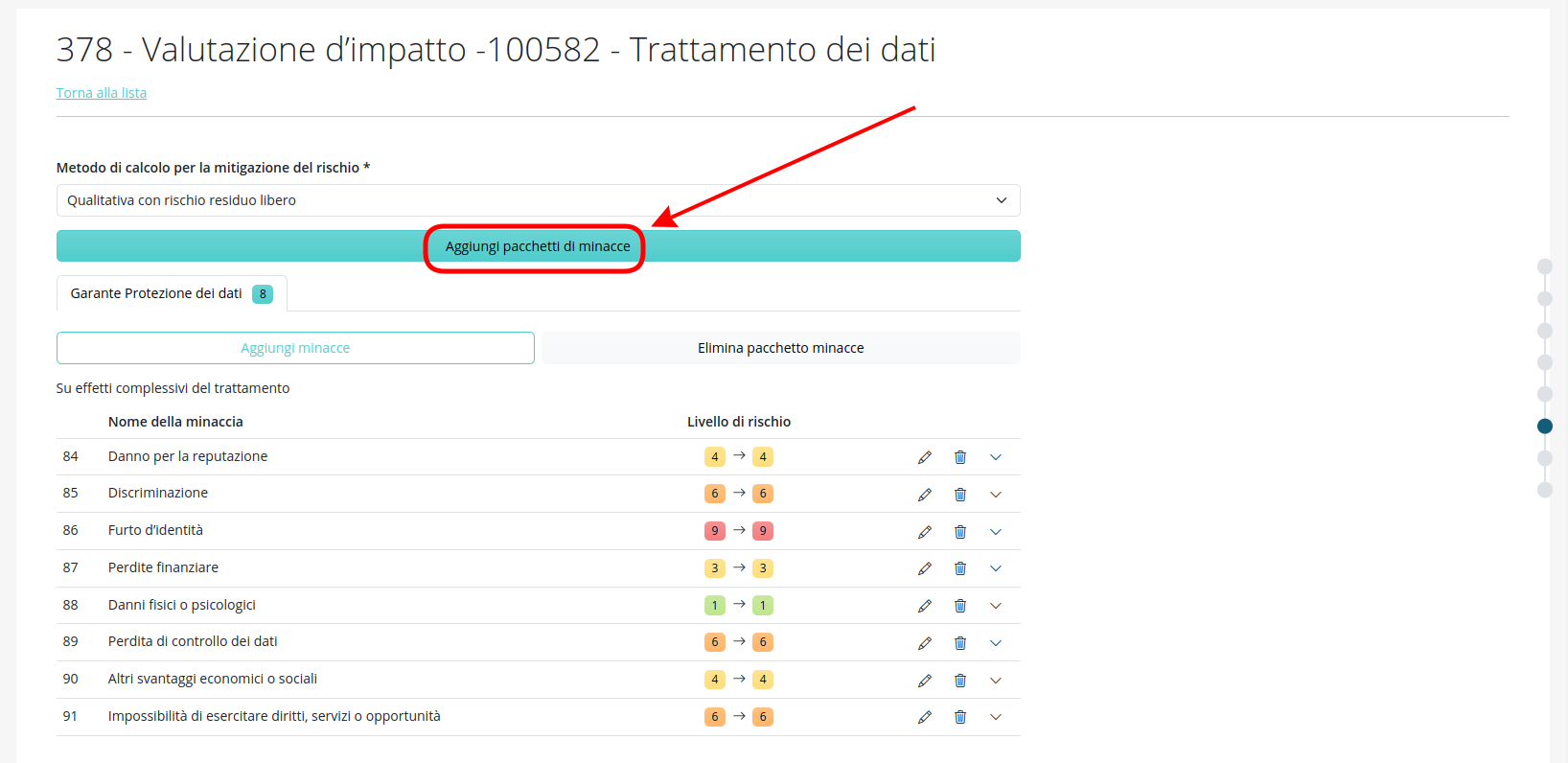

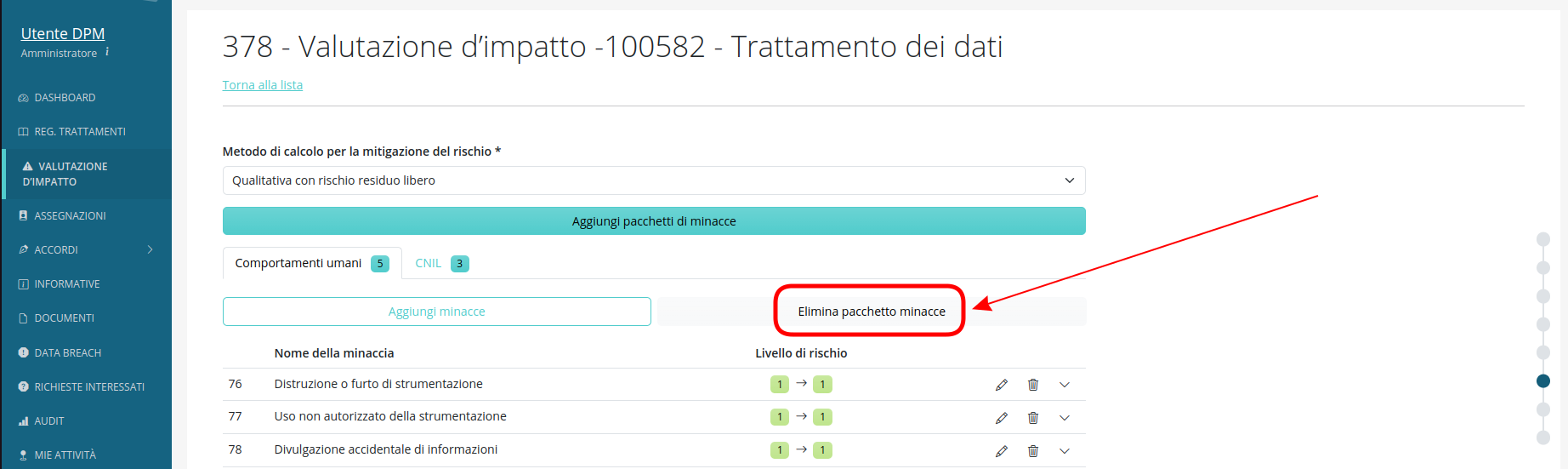

Se un pacchetto di minacce è già stato aggiunto, si può cliccare nuovamente sul bottone «Importa pacchetti di minacce» per aggiungere uno o più pacchetti. L’importazione di più pacchetti di minacce può facilitare l’organizzazione dell’analisi per ambiti di rischio fra loro omogenei.

Per eliminare un pacchetto di minacce, cliccare sull’apposito bottone e confermare la scelta nella finestra di conferma.

Valutazione del rischio di base#

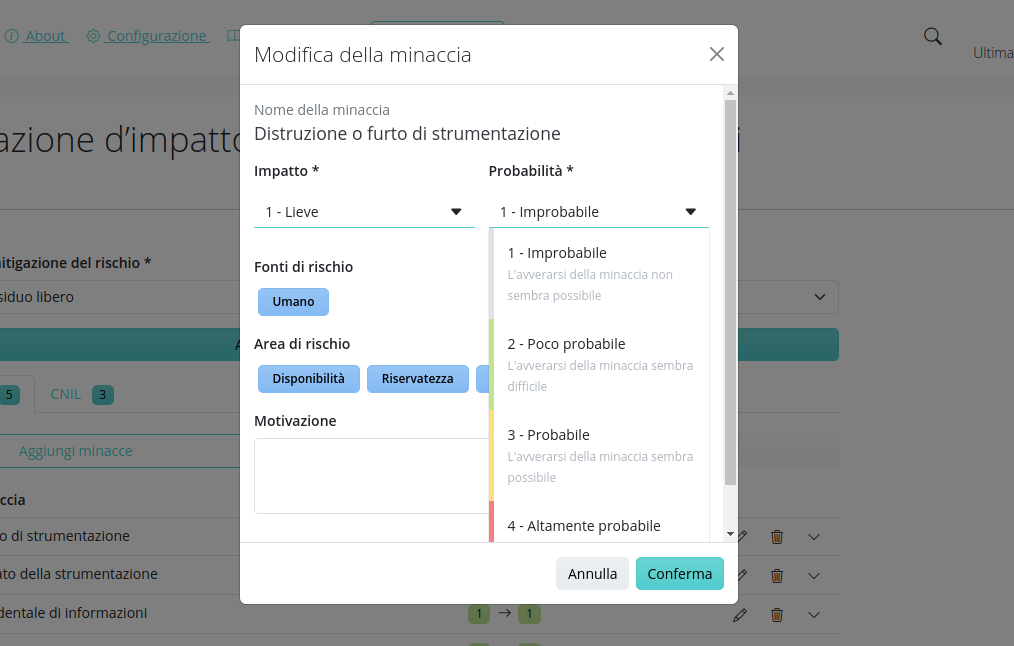

Il secondo passaggio consiste nel definire, per ogni minaccia presente nei pacchetti importati, l’impatto sui diritti e le libertà degli interessati, nonché la probabilità di realizzazione della minaccia medesima. Tali valori possono essere preimpostati all’interno della sezione Minacce . Impatto e probabilità sono definiti su una scala di quattro valori.

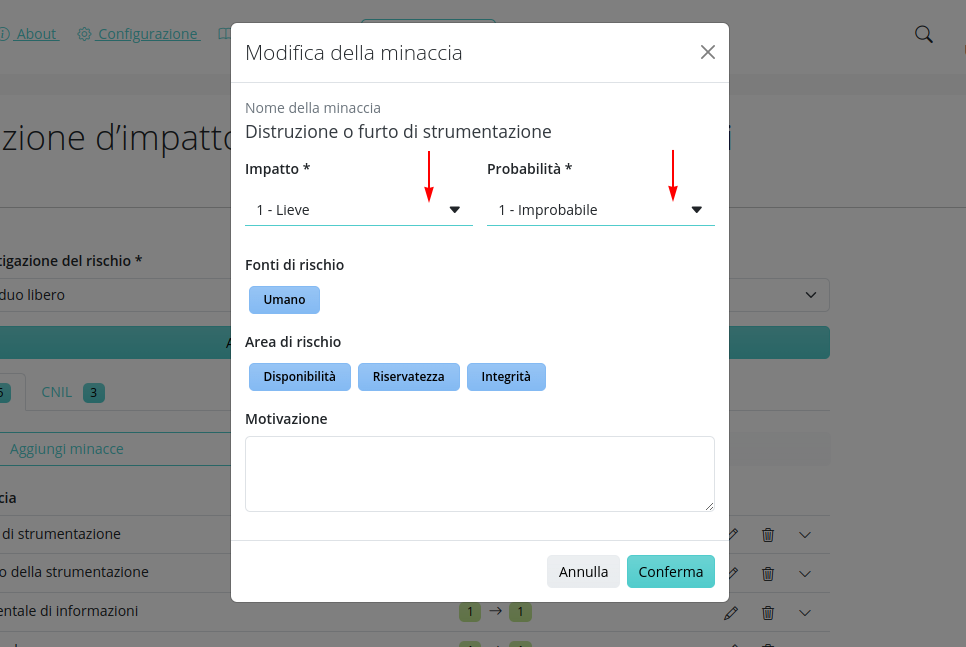

Modifica di una minaccia importata#

Con riferimento alle minacce importate tramite i pacchetti inizialmente selezionati (vedi il passaggio precedente . Identificazione delle minacce), è possibile personalizzarne i livelli di rischio in termini di impatto e probabilità seguendo i passaggi sotto indicati:

Cliccare sull’icona, a forma di matita, di «modifica» in corrispondenza della minaccia interessata;

Dalla finestra, cliccare in corrispondenza dei menù a tendina relativi ad «Impatto» o «Probabilità»;

Cliccare sul valore del caso, scegliendone uno dei quattro proposti, e quindi fare clic su «Conferma» per salvare le modifiche.

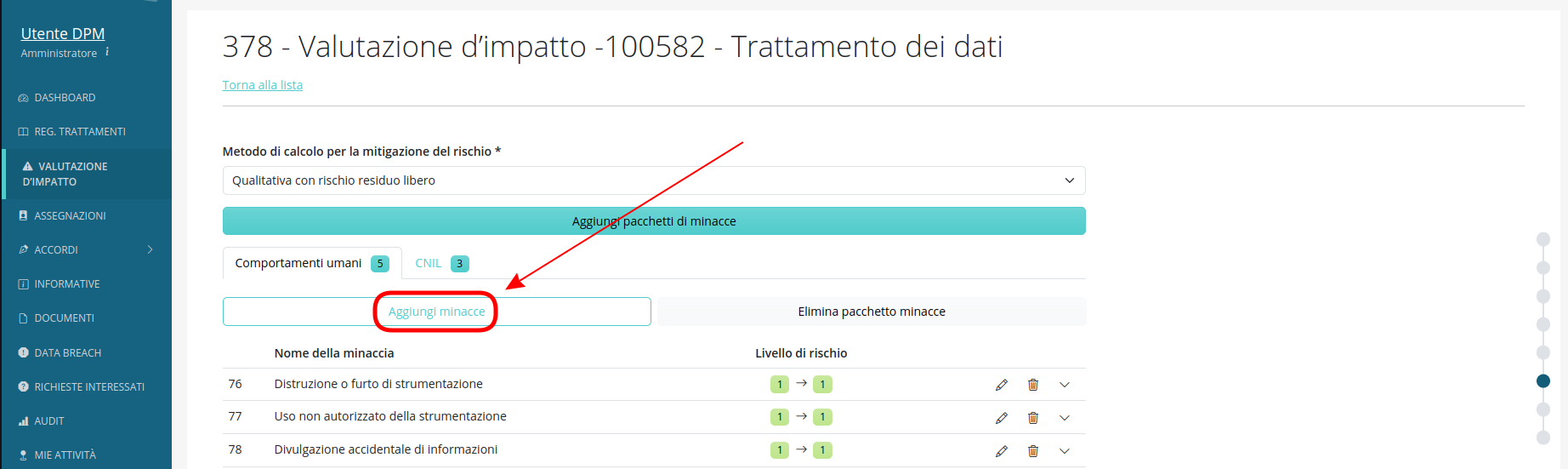

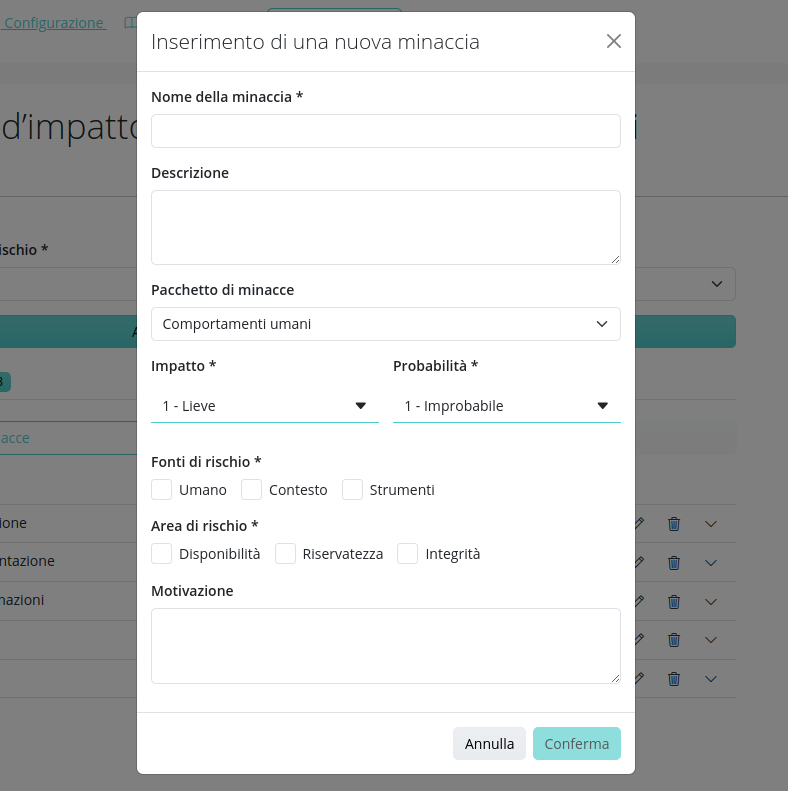

Aggiungere una nuova minaccia ad un pacchetto#

Per aggiungere una nuova minaccia all’interno di un pacchetto esistente, cliccare sul bottone “Aggiungi minacce” e procedere compilando il profilo della stessa dall’interno della finestra proposta (si veda anche Minacce ).

Un volta specificati tutti i parametri del caso, cliccare su “Conferma” per salvare e aggiungere il nuovo elemento all’analisi in corso.

Avvertimento

Aggiungere o rimuovere, estemporaneamente nel corso di una valutazione del rischio, una minaccia non ha ripercussioni di sorta sul pacchetto di minacce presente nel menù ASSET>MINACCE. Ciò implica che, ancorché modificato nel corso di una valutazione del rischio, un pacchetto di minacce verrà importato esattamente come presente in ASSET>MINACCE.

Mitigazione dei rischi - Calcolo del rischio residuo#

Nel terzo passaggio è possibile definire le misure sicurezza che influenzano una o entrambe le variabili in forza delle quali si giunge alla definizione del rischio iniziale (impatto e probabilità). Valorizzando uno dei campi di un controllo di sicurezza, si influenzerà conseguentemente l’indice numerico rappresentante il rischio finale.

Per visualizzare le misure di sicurezza associate a ciascuna minaccia, è necessario cliccare in corrispondenza dell’elemento desiderato, scegliendo dalla lista proposta all’interno del pacchetto di appartenenza:

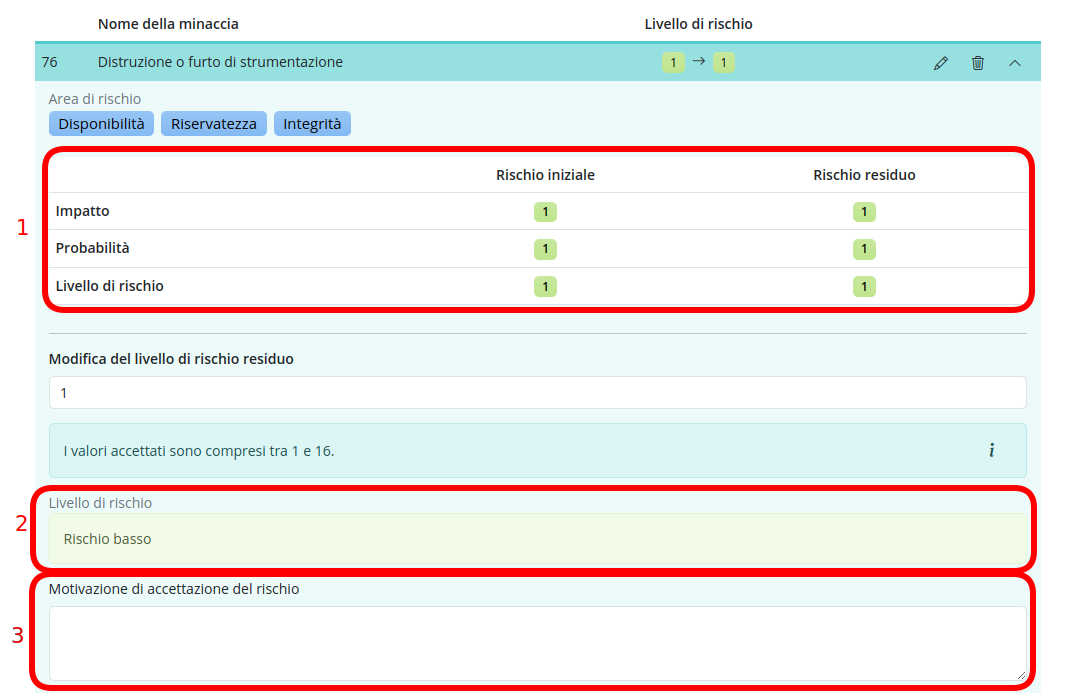

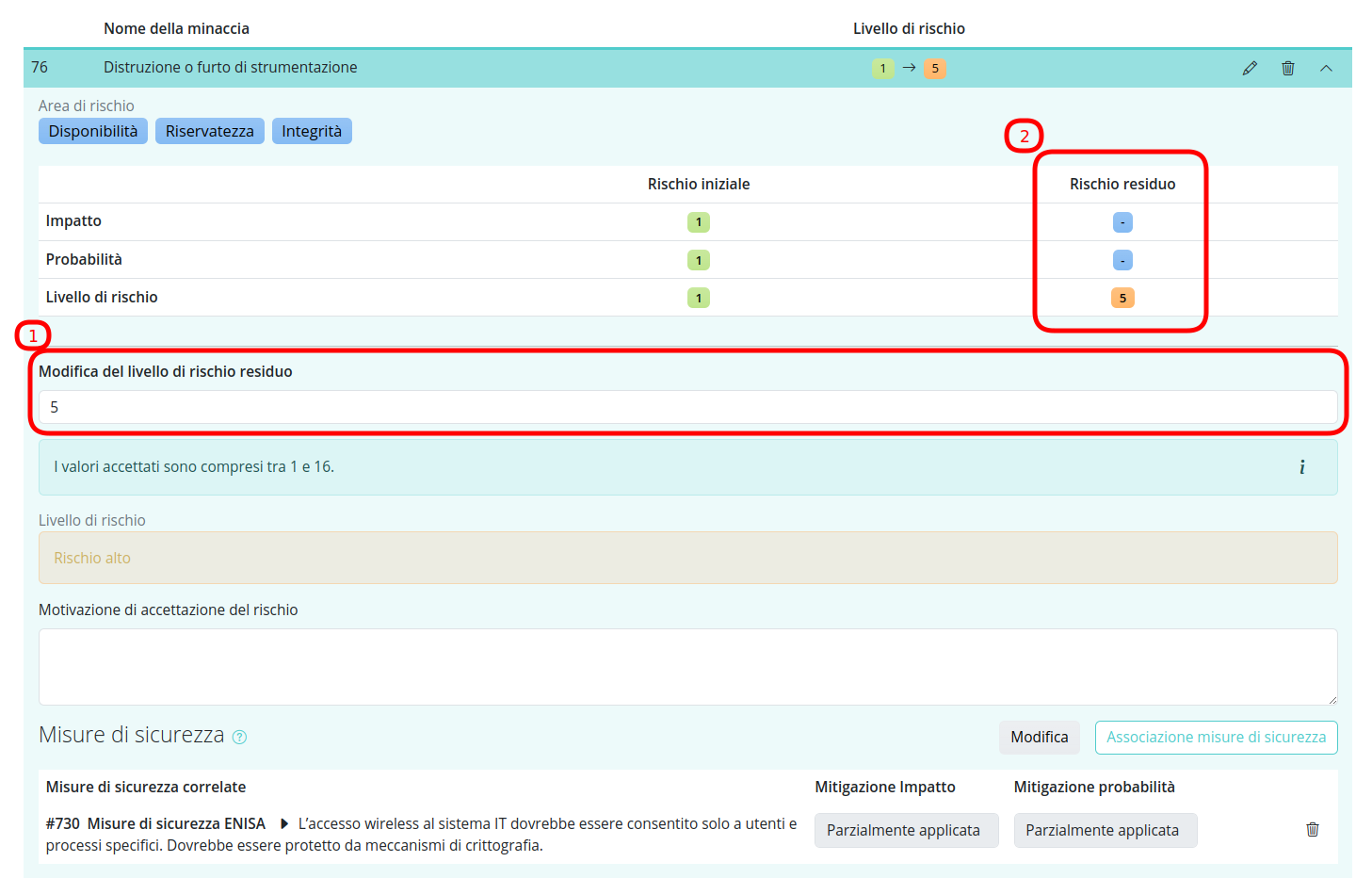

Dettagli di una minaccia - Profilo di rischio#

Nei dettagli della minaccia vengono evidenziati gli indici di rischio a monte ed a valle dell’applicazione delle misure di sicurezza (1). Sotto gli indici di rischio, un indicatore colorato (2) mostra il livello di rischio residuo per quella minaccia. A seconda dei valori di rischio risultanti dall’analisi, quest’ultimo evidenziare:

Rischio basso (valori di rischio tra 1 e 2);

Rischio medio (valori di rischio tra 3 e 4);

Rischio alto (valori di rischio tra 5 e 8);

Rischio altissimo (valori di rischio tra 9 e 16);

Al di sotto dell’indicatore colorato relativo al rischio residuo, una casella di testo (3) consente di motivare l’accettazione del livello di rischio ottenuto.

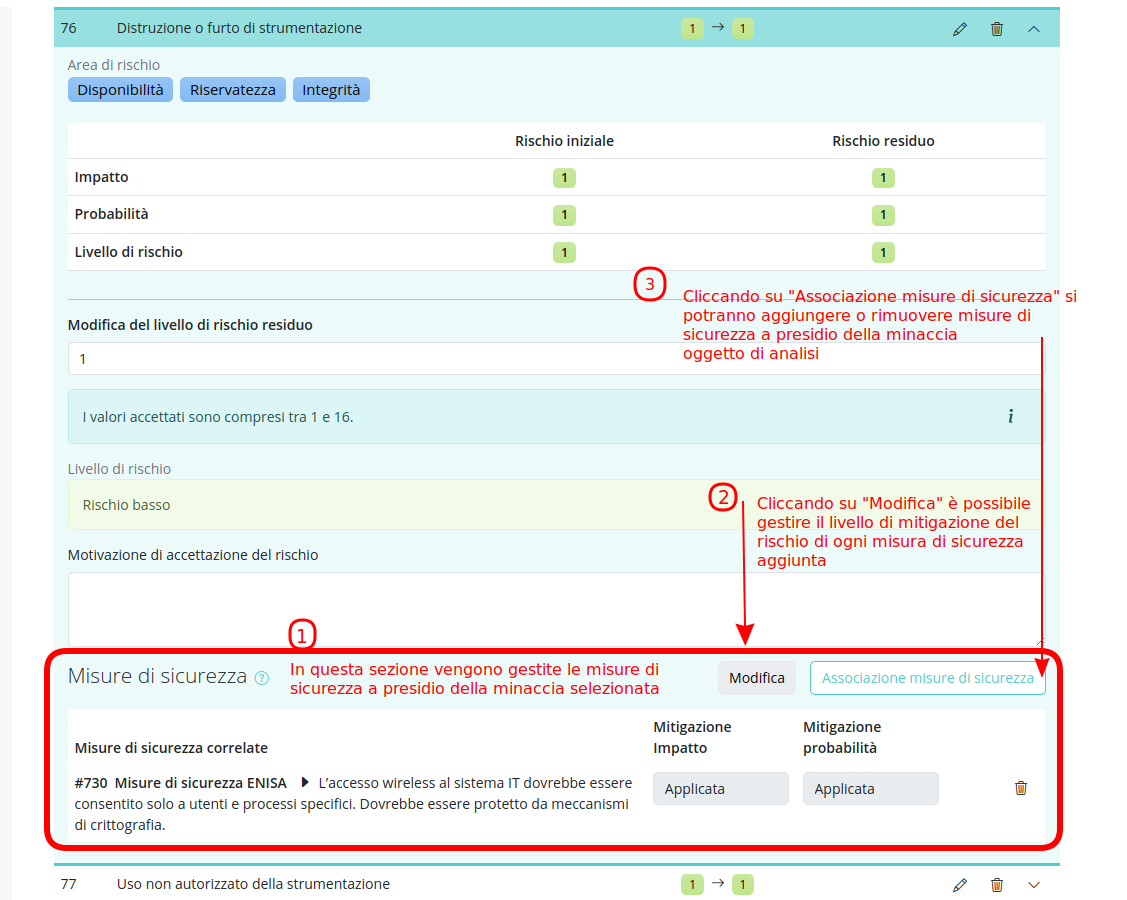

Dettagli di una minaccia - Misure di sicurezza#

Le misure di sicurezza che qui compaiono saranno quelle già associate all’attività di trattamento su cui si sta conducendo l’analisi del rischio, secondo le logiche di ereditarietà di cui alla sezione Logica di ereditarietà delle misure di sicurezza per maggiori dettagli).

Dall’interfaccia relativa alle misure di sicurezza è possibile:

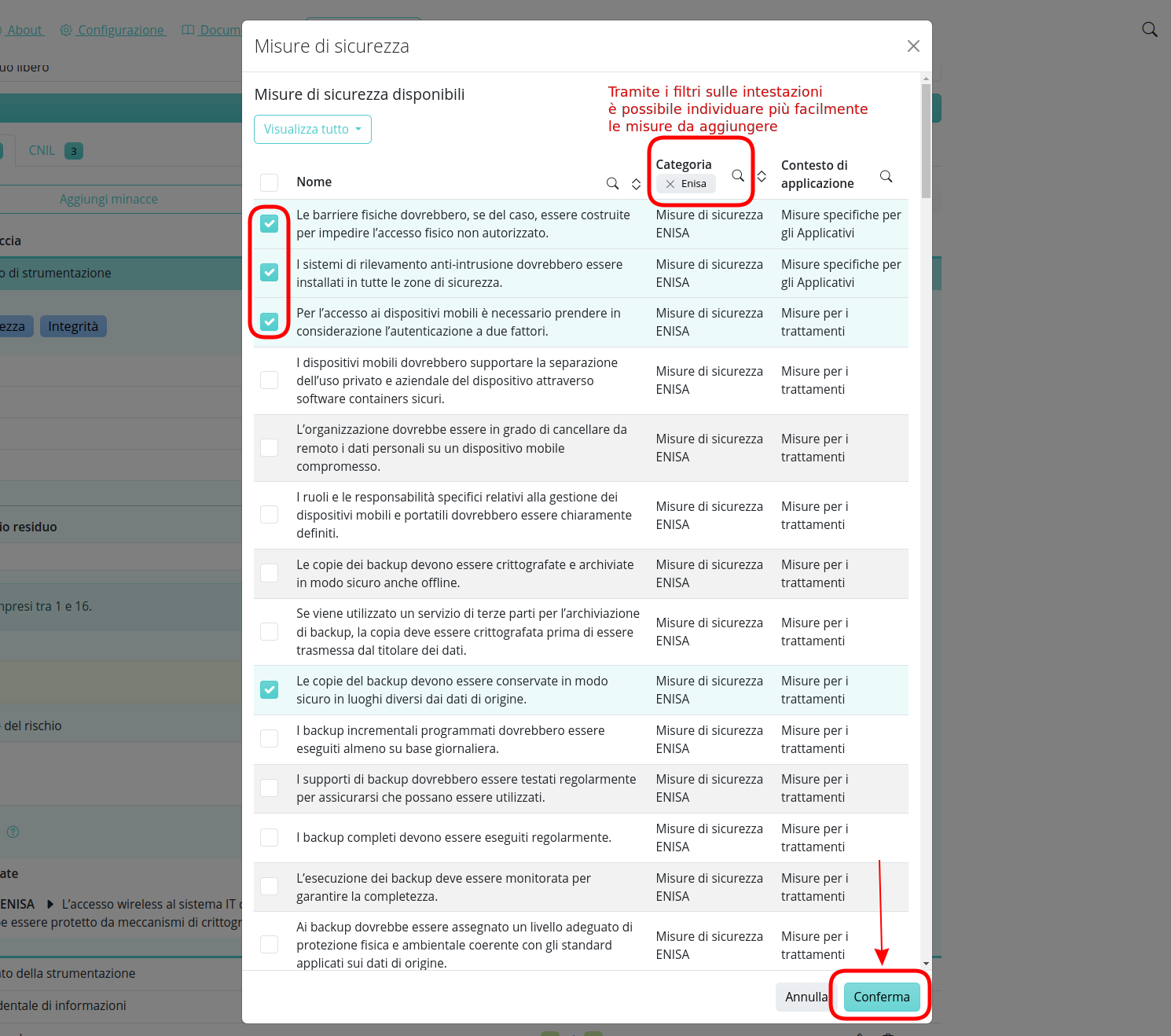

Associare una misura di sicurezza: cliccando sul bottone dedicato (si veda il punto 3 alla precedente immagine) si aprirà la finestra in cui aggiungere, o rimuovere, le misure di sicurezza a presidio contro la minaccia analizzata. Un volta modificata la lista come del caso, cliccare sul bottone «Conferma» per salvare la selezione.

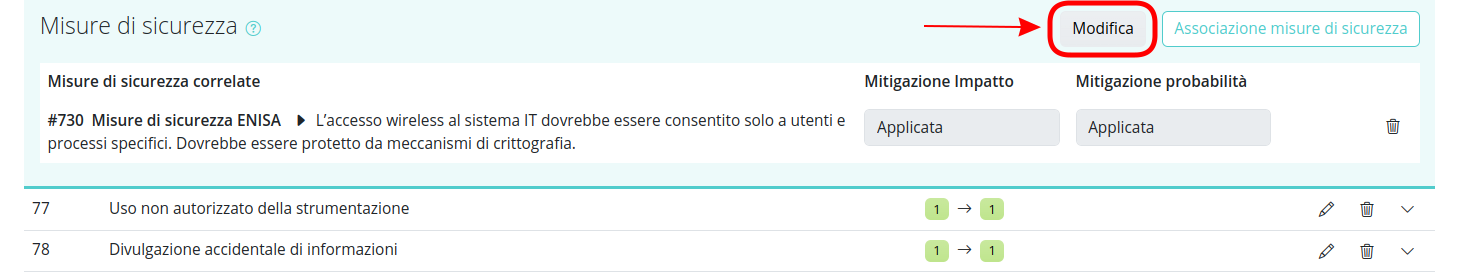

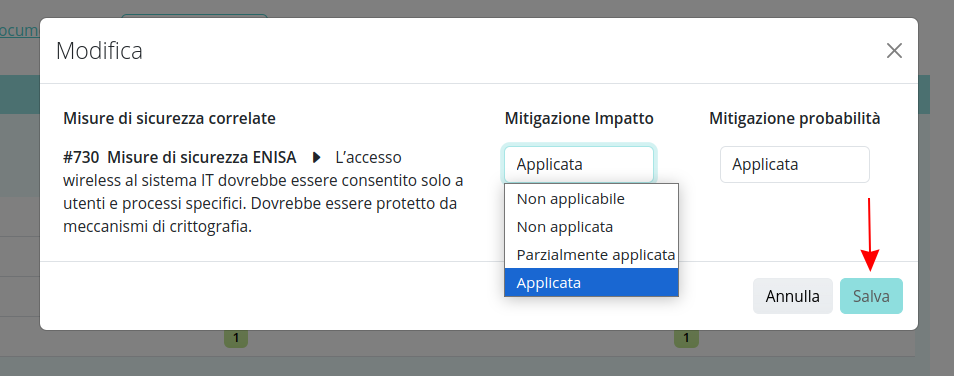

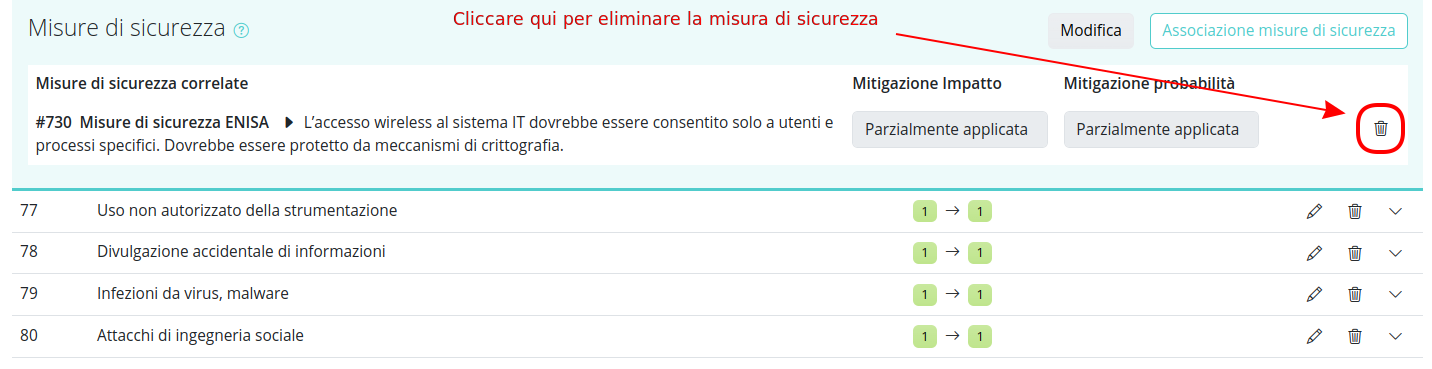

Assegnare un livello di mitigazione: cliccando sul bottone «Modifica» è possibile accedere alla schermata in cui modificare il livello di mitigazione del rischio (relativamente a probabilità e/o impatto) per le singole misure di sicurezza aggiunte. Il livello può essere preimpostato nella sezione Minacce .

Una volta impostato il livello di mitigazione del rischio applicabile per tutte le misure di sicurezza del caso, cliccare su «Salva» per chiudere la modale e tornare al menù di dettaglio della minaccia.

Elimina misura di sicurezza: oltre che dalla modale di associazione delle misure di sicurezza, è possibile rimuovere una misura cliccando sull’apposita icona, in corrispondenza dell’elemento da rimuovere.

Per il quanto concerne il metodo di mitigazione si rimanda all’apposita sezione: Configurazione e calcolo dell’indice di rischio residuo

Giudizio di sintesi#

La sezione «Giudizio di sintesi» riporta una rappresentazione sinottico-riassuntiva di tutti i rischi o minacce afferenti al trattamento oggetto di analisi:

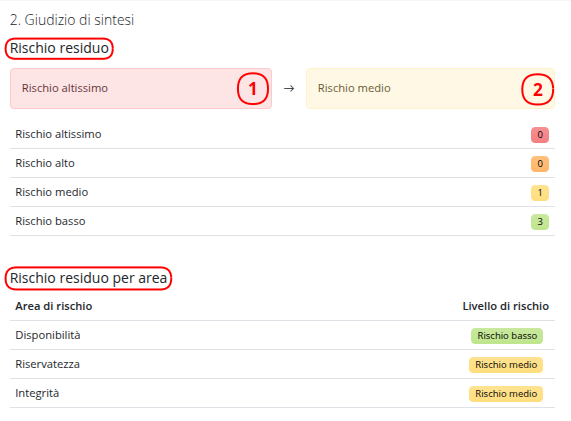

In Rischio residuo sono riassunti i due livelli di rischio complessivo, iniziale e residuo, risultanti dal valore massimo riscontrato tra i livelli di rischio riferiti a tutte le minacce rispettivamente a monte (1) e a valle (2) dello studio sulle misure di sicurezza;

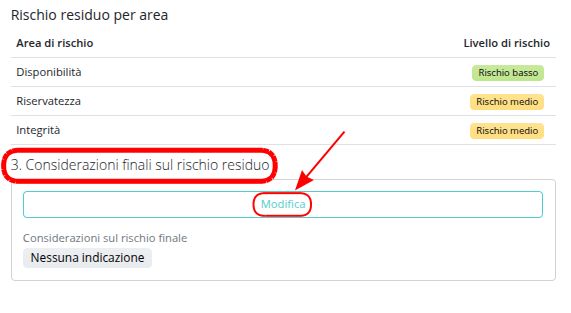

In Rischio residuo per area il livello di rischio residuo globale viene dettagliato rispetto agli ambiti d’influenza delle minacce (Disponibilità, Riservatezza, Integrità).

Considerazioni finali sul rischio residuo#

Questo terzo ed ultimo passaggio della valutazione consente, cliccando sull’apposito bottone «Modifica», di sugellare la valutazione condotta con delle considerazioni sul rischio residuo finale, indicando ad esempio le ragioni che sottendono l’accettazione dello stesso. Cliccato sul bottone «Modifica», comparirà una modale con all’interno una casella di testo nella quale indicare le considerazioni sul rischio finale. Cliccando su «Salva e procedi» il contenuto verrà poi definitivamente aggiunto all’analisi.

Qualora la relativa spunta fosse attiva in Configurazione , è possibile arricchire le conclusioni dell’analisi tramite un’ulteriore sezione, definendo le c.d. Azioni da intraprendere.

Cliccando sul bottone «Modifica», l’utente potrà selezionare nella modale un’azione o risoluzione da intraprendere a seguito della chiusura del progetto di valutazione d’impatto, eventualmente specificandone i profili attraverso il campo note susseguente. Le ulteriori considerazioni saranno aggiunte all’analisi cliccando infine su «Salva e procedi».

Valutazione del rischio: logiche e note metodologiche#

In questa sezione sono riassunte le logiche soggiacenti l’analisi del rischio presentata nelle sezioni precedenti.

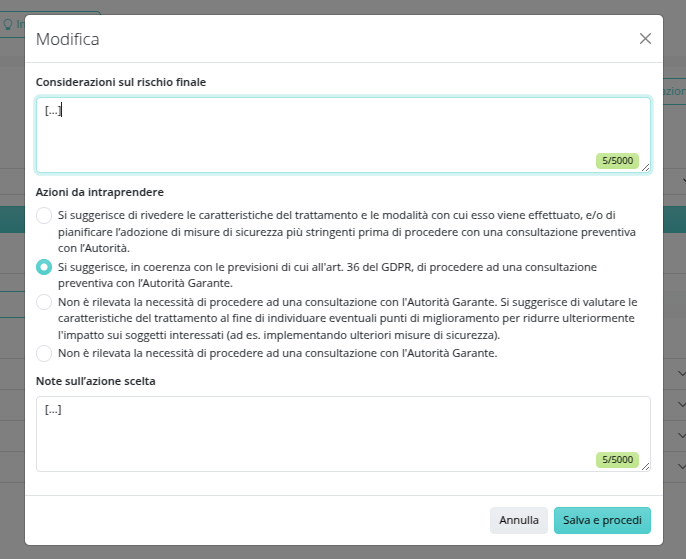

Algoritmo per il calcolo del rischio#

Al fine di calcolare la magnitudo di un rischio si adotta una formula del tipo:

\(R_{1} =f (M, p)\)

Dove:

\(R_{1}\): magnitudo del rischio non mitigato

M: Impatto per i diritti e le libertà degli interessati. Esso viene calcolato assegnando un valore, su una scala da 1 a 4, al grado di identificabilità dei dati e alle conseguenze che una persona fisica potrebbe soffrire dall’avverarsi dell’evento dannoso.

P: probabilità di realizzazione della Minaccia. Questa viene calcolata assegnando un valore alla vulnerabilità degli Asset o supporti che custodiscono i dati e alle capacità delle sorgenti di rischio. Calcolato il rischio iniziale secondo la logica illustrata, è possibile inserire dei controlli di sicurezza, che si aggiungono alle misure di sicurezza tecniche ed organizzative già definite per l’attività di trattamento.

Scala dei valori di impatto e probabilità#

Calcolo dell’indice di rischio iniziale#

Configurazione e calcolo dell’indice di rischio residuo#

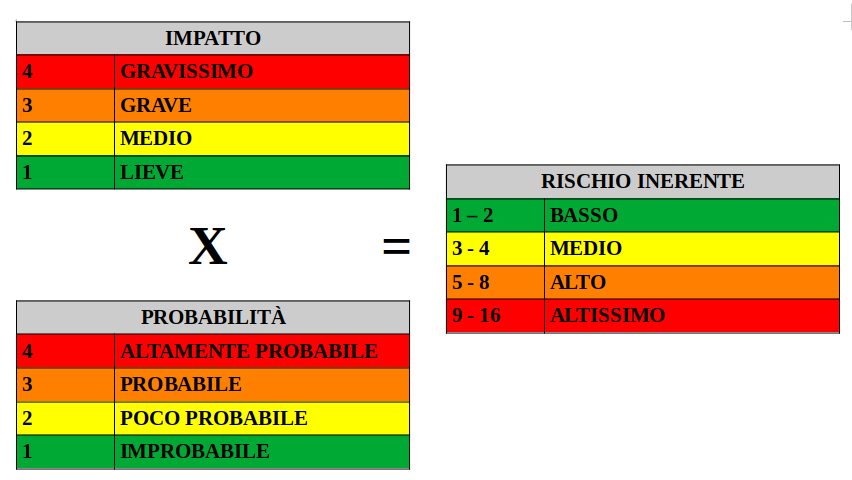

Al fine di stimare il rischio a valle dell’applicazione delle misure di sicurezza, DPM mette a disposizione diversi metodi di calcolo. Preliminarmente è opportuno segnalare che a prescindere dai metodi adottati, e che saranno esposti più sotto, gli stessi sono accomunati da talune soglie (percentuali o meno) sulla scorta delle quali viene calcolato il valore mitigato di impatto e probabilità; tale operazione viene condotta per ogni singola minaccia oggetto di analisi ed a valle dello studio complessivo delle misure di sicurezza poste a presidio di questa.

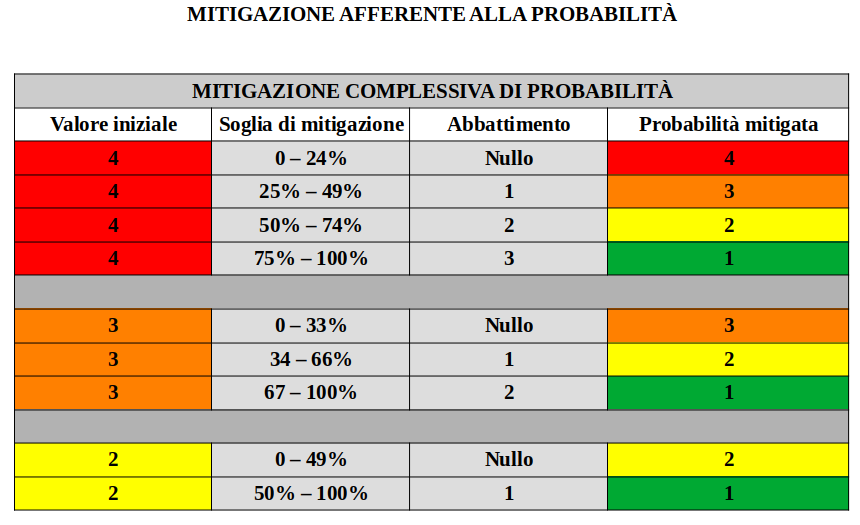

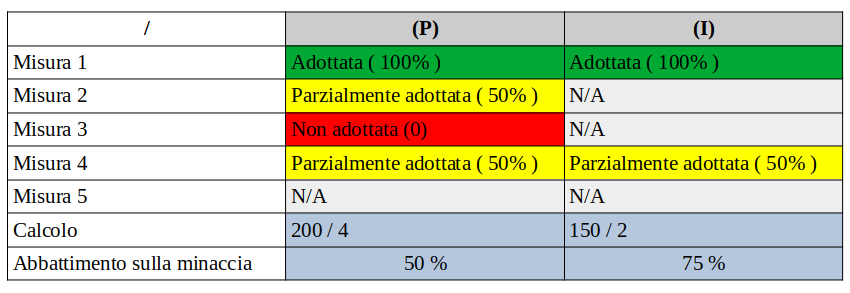

Nelle due immagini che seguono vengono rappresentate le predette soglie:

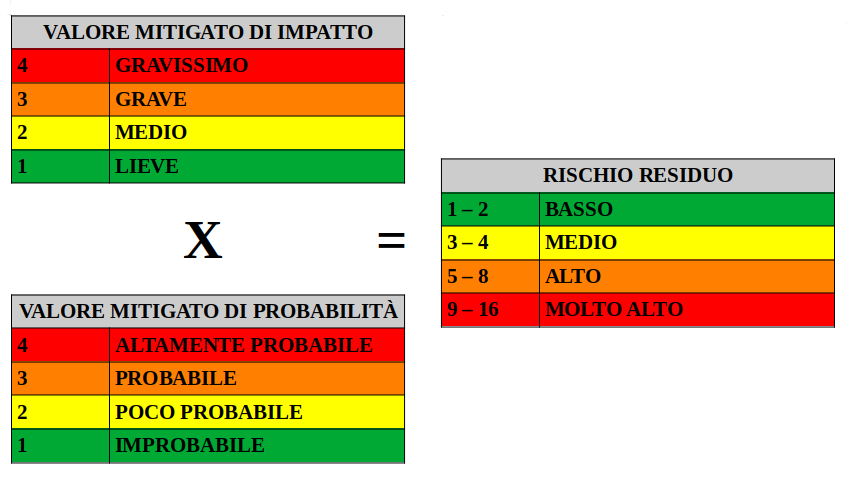

Una volta ascritte le soglie percentuali alle relative soglie, sottratto l’indice di abbattimento a quello di rischio inerente (come da immagini precedenti), il rischio finale o residuo viene calcolato come segue:

Impostazione di un metodo di mitigazione del rischio#

I metodi di mitigazione del rischio disponibili in Data Protection Manager sono i seguenti:

Mitigazione del rischio inerente od iniziale con metodo c.d. «Somma dei valori»;

Mitigazione del rischio inerente od iniziale con metodo c.d. «Valore Minore»;

Mitigazione del rischio inerente od iniziale con metodo c.d. «Valore Maggiore»;

Mitigazione del rischio inerente od iniziale con metodologia c.d. «Qualitativa»;

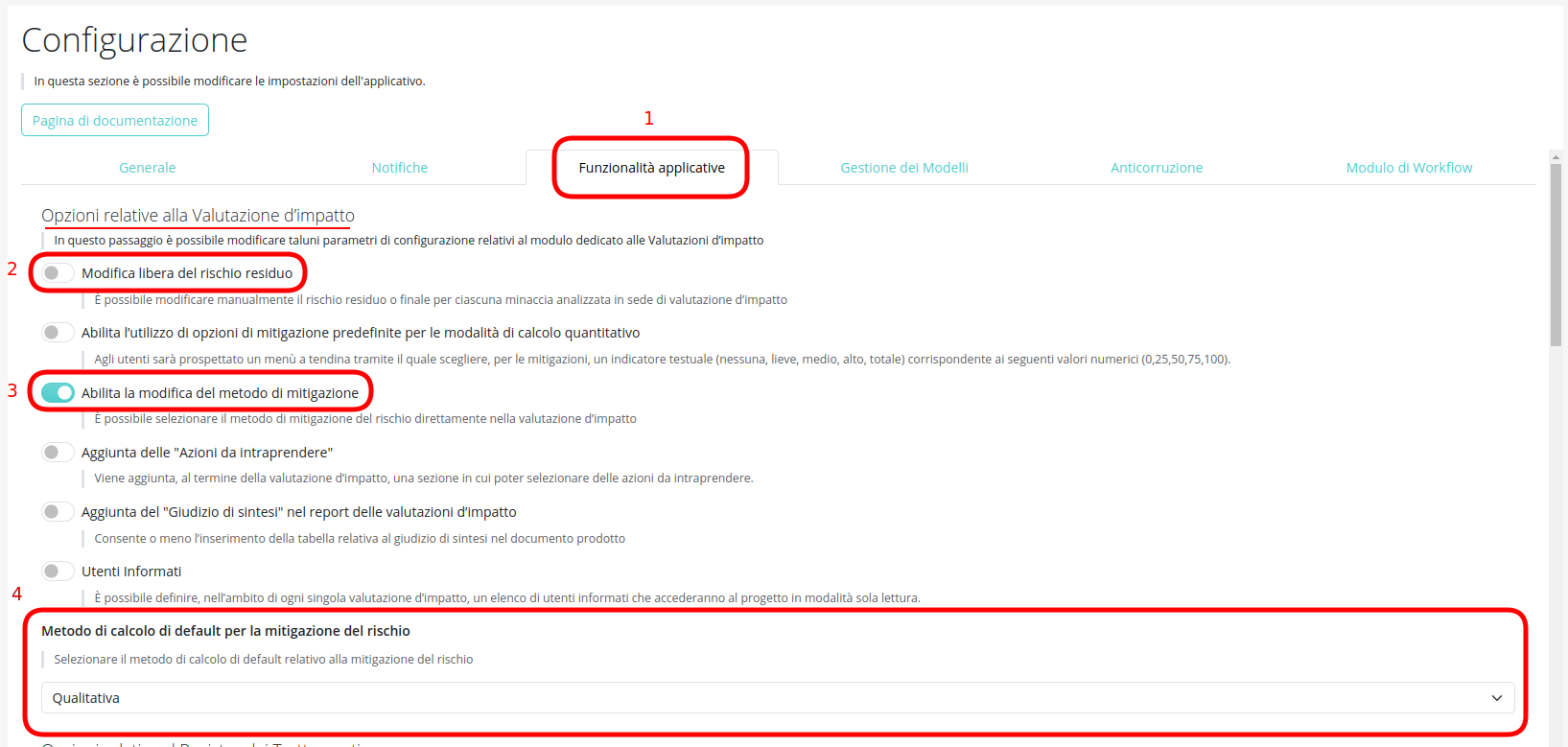

I diversi metodi di calcolo possono essere configurati come predefiniti tramite le opzioni di configurazione:

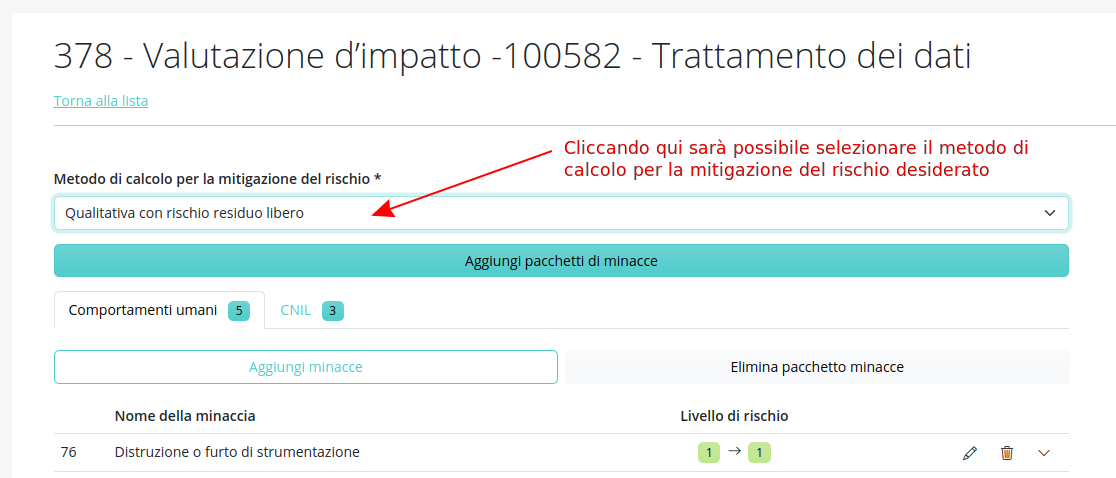

Ogni nuova DPIA adotterà il metodo di mitigazione predefinito in configurazione e lo manterrà anche qualora il medesimo dovesse essere modificato in un momento successvo.

Attivando l’opzione: «Abilita la modifica del metodo di mitigazione» sara possibile modificare il metodo di mitigazione su ogni singola DPIA,

Mitigazione del rischio inerente od iniziale con metodo c.d. «Somma dei valori»#

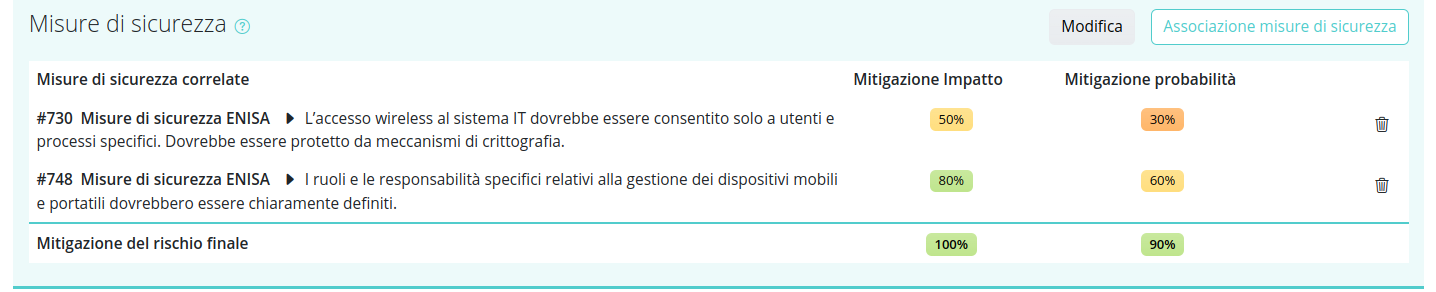

Selezionando la metodologia c.d. «Somma dei valori», il valore di mitigazione applicato al rischio iniziale (inerente) è costituito dalla somma dei valori percentuali afferenti alle singole misure di sicurezza associate alla minaccia.

Mitigazione complessiva:

Mitigazione del rischio inerente od iniziale con metodo c.d. «Valore Minore»#

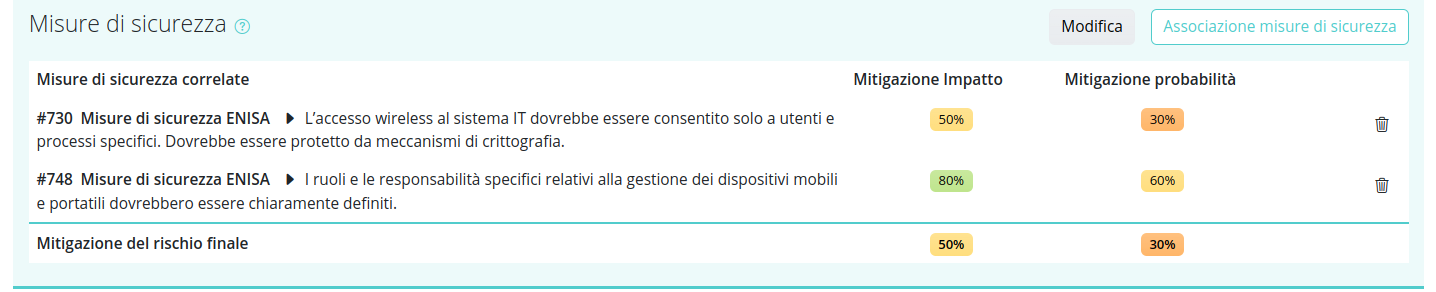

Selezionando la metodologia «Valore minore», il valore di mitigazione applicato al rischio iniziale (inerente) è costituito dal valore minore riscontrato tra tutte le singole misure associate alla minaccia.

Mitigazione del rischio inerente od iniziale con metodo c.d. «Valore Maggiore»#

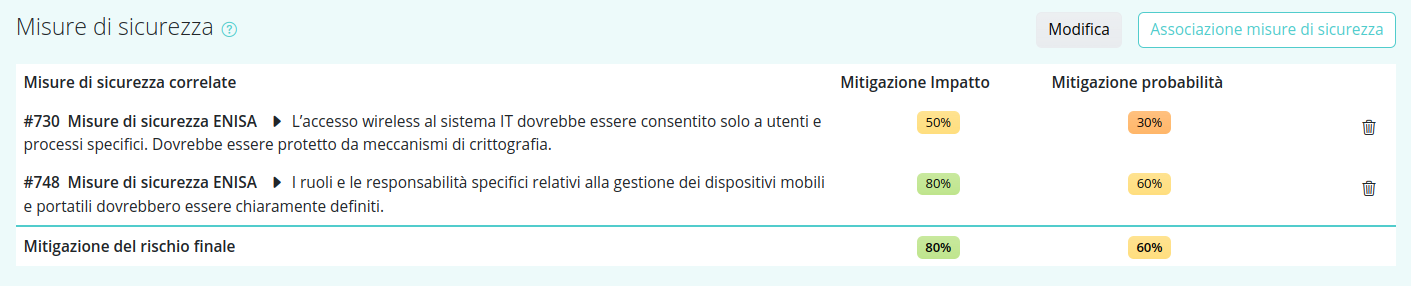

Selezionando la metodologia «Valore maggiore», il valore di mitigazione applicato al rischio iniziale (inerente) è costituito dal valore maggiore riscontrato tra tutte le singole misure associate alla minaccia.

Mitigazione del rischio inerente od iniziale con metodologia c.d. «Qualitativa»#

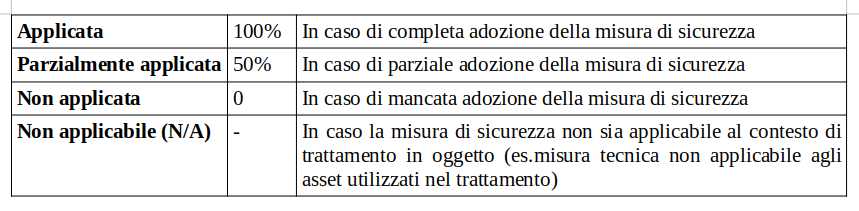

Selezionando la modalità «Qualitativa», è possibile attivare una diversa metodologia per la pesatura delle misure di sicurezza nonché, pertanto, per il calcolo del rischio residuo.

Seppur quanto sin qui esposto resti valido,una differenza significativa riguarda la pesatura delle misure di mitigazione: utilizzando la metodologia qualitativa non è infatti necessario definire quanto una misura mitighi un determinato rischio e sarà sufficiente indicare se una misura è applicata, parzialmente applicata, non applicata o non applicabile. A titolo esemplificativo si veda la tabella sottostante:

A valle della compilazione dell’apposita sezione, il livello di riduzione del rischio che la minaccia determina viene calcolato analizzando separatamente le componenti di probabilità e impatto, sommando i valori attribuiti alle misure (esclusi i campi in cui si è inserito N/A) e dividendo per il numero di misure totali implementabili al netto di quelle che presentano il valore N/A (valore “probabilità” assegnato alle misure applicate/misure applicabili).

Mitigazione del rischio inerente od iniziale con metodologia c.d. «Qualitativa con rischio residuo libero»#

Selezionando la metodologia «Qualitativa con rischio residuo libero», il valore di mitigazione applicato al rischio iniziale (inerente) è liberamente definito dall’utente a valle dell’associazione delle misure alla minaccia.

Utilizzando questa metodologia nell’interfaccia si aggiungerà un campo tramite il quale sarà possibile indicare qual è il rischio residuo.

Con riferimento alle singole misure sarà invece possibile definirne il livello o grado di adozione (1) senza che tale operazione inneschi una modifica effettiva del rischio residuo (2).

Logica di ereditarietà delle misure di sicurezza#

Per ciascuna minaccia prescelta, DPM propone automaticamente dei controlli di sicurezza ereditati sulla base delle Misure di sicurezza sugli Asset utilizzati per porre in essere l’attività nonché di quelle sui Trattamenti applicate direttamente all’attività di trattamento. Se le Misure di sicurezza sono state pre-associate alle minacce attraverso il menu Minacce , l’interfaccia DPM proporrà solo quelle misure di sicurezza applicate al trattamento che afferiscono alle specifiche minacce di cui si sta valutando la portata. L’utente può altresì definire un indice di abbattimento predefinito per misura, potrà poi sempre modificare tale indice predefinito nonché aggiungere ulteriori misure censite a sistema ma non associate alla minaccia e/o all’attività di trattamento.

Di seguito una rappresentazione grafica della logica seguita per la correlazione «automatica» tra misure di sicurezza e minacce.